データ・リッチな戦場での地上部隊の指揮・統制を支える (RUSI)

ロシア・ウクライナ戦争でみられるように、戦場におけるネットワークの利用可能性が大きく戦況を左右することが分かりる。一方で、サイバースペースは脆弱性をはらんでいるし、電磁スペクトラム(EMS)も脆弱性を抱えながらも優位性を保持しようとすると欠かせないものになっているといえる。また、第一線の兵士が闘うためのデータを如何に必要な時と場所で利用できることが、戦いにおいて迅速性が要求される中において重要なこととなっているともいわれる。

紹介するのは、英国王立防衛安全保障研究所(RUSI)の研究員の2023年7月の「データ・リッチな戦場での地上部隊の指揮・統制を支える」という論考である。表題にあるようにデータ通信技術の進展がデータ・リッチな戦場を作りあげているが、単にサイバーセキュリティや電子戦上の脅威に対抗することを考えるだけでなく、指揮の在り方をも考え直すことについて考えさせられる論考とも言える。(軍治)

![]()

データ・リッチな戦場での地上部隊の指揮・統制を支える

Supporting Command and Control for Land Forces on a Data-Rich Battlefield

27 July 2023

|

エグゼクティブ・サマリー

データ・搬送回線・サービス(data bearer)※とデータ管理ツールのエコシステム(ecosystem)が成熟してきたことは、戦場のハイパーコネクティビティが軍隊にとって実現可能になったことを意味する。こうした能力を活用できる軍隊は、そうでない軍隊に対して競争上の優位性を確保できる可能性が高い。しかし、こうした技術を採用するには、陸上部隊の指揮・統制(C2)方法に一連の変化をもたらす必要がある。そのため本稿では、陸軍の指揮・統制(C2)に変化をもたらしている要因、新たな要件を最適にサポートするエンタープライズ・アーキテクチャ、および指揮の実践方法への影響について説明する。変化の主な要因は以下のとおりである。

※ bearer(ベアラ)とは、運搬者、伝達者、担い手、持参者などの意味を持つ英単語。通信やネットワークの分野で、伝送する内容の圧縮や変換などを行わず、信号やビット列をそのまま忠実に相手先に伝える回線やサービスをこのように呼ぶ。(引用:https://e-words.jp/w/ベアラ.html)本訳では、「搬送回線・サービス(bearer)」としている。

・ 状況認識を高めた軍隊は競争上の優位性を保持するだろう。

・ 状況認識は、部隊階層の両部隊とセンサーやエフェクターとの間で関連データを移動させることによって達成され、部隊がその取組みを収束できるようにする。

・ データの関連性は、事前に合意された優先順位付けによって決定されるか、より上位の部隊階層で行われる分析によって決定されなければならない。

・ 効果を統制するためには、データ転送の遅延を最小限にしなければならない。

・ 部隊の指揮には遅延が大きくなる可能性があるが、画像は合理的に組み立てられる限り完全なデータ・セットを構成する必要がある。

・ 低遅延、高帯域幅の通信は、ほとんどの戦術部隊にとって許容できない電力消費を強いるものであり、状況認識を維持するために低遅延、低帯域幅の通信をサポートしなければならない。

・ 分析能力容量が上位の部隊階層に集中することは、これらの要素(element)を分散させない限り、編成を長距離火力による許容できないほどのリスクにさらすことになる。

・ 分散化によって、司令部のタスクのかなりの割合が自動化されることが求められる。

・ 自動化には、搬送回線・サービス(bearer)にとらわれない異種データのエコシステムが必要であり、遠隔地からアクセスできるという性質上、サイバー攻撃にも脆弱である。

・ 将来の指揮・統制(C2)アーキテクチャは、電磁スペクトラム(EMS)の絶え間ない中断のもとで、優雅に予測可能な方法で低下しなければならない。

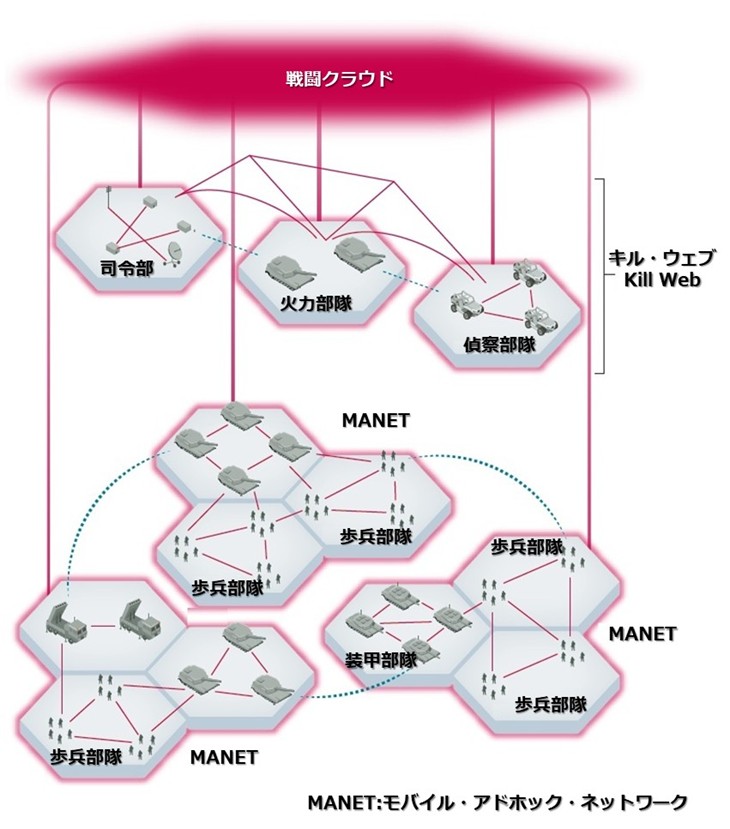

将来の軍事ネットワークにおけるすべての要求をサポートできる単一のアーキテクチャを想定するのは間違いだ。それよりも、将来の陸上部隊の通信を3つのネットワーク・タイプでデザインする方が良い。

・ 戦術的ネットワークは、横方向の状況認識を可能にすることを狙いとしており、高保証(high assurance)、低帯域幅、中遅延のトラフィックが要求される。これらはモバイル・アドホック・ネットワーク(MANET)を通じて提供されるのが最適である。

・ 火力統制アーキテクチャは、競合する電磁スペクトラム(EMS)を通じてインテリジェンス・監視・偵察(ISR)の収集を見通し線(line of sight)外に移動させることができる。これは、キル・ウェブとして理論化された、低遅延、高帯域幅の通信を提供する優先順位付けスタックによって管理される、搬送回線・サービス(bearer)にとらわれない異種ネットワークによって提供されるのが最適である。

・ 司令部が命令や支援情報を配信し、部隊全体から状況報告を収集するための作戦指揮ネットワークは、中程度のアクセス保証(assurance of access)を必要とし、高遅延で機能し、中程度の帯域幅を提供することができる。これは、衛星通信でアクセスする戦闘クラウド(combat cloud)を通じて提供されるのが最適である。

戦術的な状況から、これらのネットワークは完全に統合されるべきではないが、適切なデータがこれらのネットワーク間を行き来できることが重要である。これらを区別するのは、搬送回線・サービス(bearer)とシステム上でのデータ管理方法である。したがって、これら3つのネットワーク・アーキテクチャ間で情報のやり取りを可能にするために、共通のデータ標準を使用することが重要である。

このようなアーキテクチャを採用することは、「指揮がどのように行われるか(how command is exercised)」にも影響を与えるだろう。

第一に、指揮官が指揮の規律を高める上で重要なのは、アーキテクチャによって戦術以下の活動が見えるようになる(そして、それを指示できるようになる)ことである。適切に使用されれば、このアクセスは、資源と予備を配分し、分配するのに役立つ貴重なものとなる。しかし、作戦指揮官が戦術活動に介入することになれば、悲惨なことになる。

この構造は、司令部機能も変化させる。分散と細分化(disaggregation)は残存性を確保するためには必要だが、チームが孤立し、参謀長(chief of staff)が司令部のバトル・リズム(battle rhythm)を維持することが困難になるため、この構造は司令部の機能を変えることになる。したがって、異なるチームが順番に任務に立ち上がったり降りたりするのではなく、積極的に協力し、可能な限り貢献するよう努めることが肝要となる。

システムはまた、優先順位付けを推進し、小規模な参謀が情報を計画し融合するのを支援するために、AIに大きく依存するだろう。これらのツールに対する信頼は非常に重要であり、適切な使用を保証するための訓練が必要となる。ほとんどの場合、ヒューマン・イン・ザ・ループ(human in the loop)を持ったり、AIがどのように決定に至ったかを要員に理解させることは実行不可能だろう。このため、AIツールには明確に定義された目的が必要であり、その結果と照らし合わせて評価することで信頼を維持できるようにする必要がある。人間の監督は、保証(assurance)を提供するためにループ上に残るだろう。

アーキテクチャを保証することは、要員がアーキテクチャに自信を持ち続けるためにも重要である。そのためには、積極的なサイバー防御と、絶対的な安全への期待から相対的な安全への評価への考え方の転換が必要となる。期待されるのは、通信アーキテクチャが常に最高の効率で作戦できるほど堅牢であるということではなく、継続的に妨害されることを予期することである。そのため部隊は、通信アーキテクチャを松葉杖として利用するのではなく、戦力増幅器(force multiplier)として利用しなければならない。

最後に、このような指揮・統制(C2)アーキテクチャは、電磁スペクトラム(EMS)を機動面(plane of manoeuvre)とし、部隊の態勢を最小限の放射から、放射は継続的だが曖昧なものへと移行させる必要がある。部隊防護(force protection)は、受動的な隠蔽よりも、むしろ能動的な敵のキル・チェーンの混乱に依存することになる。搬送回線・サービス(bearer)にとらわれないアプローチとは、通信へのアクセスの保証(assurance of access)のために闘い、資源を確保する必要があることを意味する。部隊は、敵対者(adversary)の活動に応じて、一次通信プロトコルから代替通信プロトコル、臨時通信プロトコル、緊急通信プロトコルへの移行を余儀なくされるのではなく、接続性レベルのために闘うことを主体的に計画することになる。

はじめに

陸上戦(land warfare)の進化を促す主な要因は、兵器、兵站、社会的能力容量、通信の4つである。兵器の発達は、その効果を利用し、軽減する戦術の進化を促す。例えば火薬は、残存性を、上昇によって得るものから、分離と掘削を前提とするものへと徐々に逆転させた[1]。新たな兵站能力の開発は、維持可能な兵力規模、投射可能な範囲、移動可能な速度を決定する。

こうして、内燃機関は作戦のテンポを飛躍的に高めた[2]。社会構造は、戦争が闘うことが可能な規模、ひいてはその性格を決定する。戦団(warband)を生み出すことしかできない社会は、統制できる地上が限定され、影響力の道具としての暴力と、略奪を主要な機能とする紛争力学を生み出す。これとは対照的に、何百万人もの軍隊を徴兵できる工業化社会は、紛争を絶対的な最終目的へと向かわせる。

一方、通信は、軍事力の機敏性(agility)と複雑さを促進する。例えば、作戦地域間の通信が可能になるまでは、作戦地域の同期化など考えられなかった[3]。

技術の進歩が「軍事分野の革命(revolutions in military affairs)[4]」をもたらすという説が流行しているが、新興技術が実際に軍事に導入されるには、戦争の性格を大きく変えるほど成熟するまでに30年かかることが多いことに注意する必要がある。たとえば機関銃は、「ソンムの会戦(Battle of the Somme)」の頃には30年前から実用化されていた。進化のペースは、特に2つ以上の要素における進化が一致する場合には、より速くなることもある。

とはいえ、軍事活動の進歩が画期的な技術によってもたらされると考えるよりは、技術の意味合いが十分に明らかになり、能力そのものが一般的な採用を可能にするほど成熟するにつれて、軍隊が適応していくという主張のほうが現実的である。戦場を一変させる軍隊は、ある能力を最初に採用するのではなく、その能力を大規模に採用する方法を最初に考案する傾向がある[5]。

ハイパーコネクティビティの出現を考えるとき、インターネットとパーソナル・モバイル・テレコミュニケーションの意味合いが、戦争の性質(character of war)を進化させるのに十分なほど成熟する30年後の地平線に近づいていると主張するのは妥当である。これまでの技術開発と同様、最近の戦場でもデータが重要な役割を果たしていないわけではない。

とはいえ、これまで陸軍で使用されてきたのは、アナログ時代にデザインされた構造か、レガシーな戦闘序列(orders of battle)に付随するニッチなコンポーネントを再現したものだ。軍はアナログ無線からソフトウェア無線に切り替えたかもしれないが、現代の軍司令部のレイアウト、人員配置、機能は、1980年代の同等品と比較すれば一目瞭然だ。より多くの斬新なシステムや機能が追加され、肥大化しているが、根本的な構造と論理は変わっていない。

軍における継続性は、一部の民間組織におけるハイパーコネクティビティの変革的影響とは対照的である。データへのユビキタス・アクセスが意味するところは、将来の戦いに関する軍事的な理論化を大いに後押ししてきたが、現場での発電、シグネチャ管理、通信の安全性といった現実的な問題によって、多くの民間的な手法の採用は制限されてきた。

とはいえ、利用可能な技術を最も効率的かつ安全に利用できるような構造と装備を持つ軍隊が、敵対者(adversaries)に対して優位性を保持できることは明らかになりつつある。以前の瞬間と同様、近代的な技術を大規模に採用することは、多かれ少なかれ効果的に行うことができる。例えば、フランスは無煙火薬を発明したとき、先行者の優位性(first-mover advantage)を獲得しようとしたが、その結果、主要国の中で最も人間工学的でない小火器を持つことになった。初期のリードは短命に終わった[6]。正しく理解することが重要なのだ。

データと現代の戦場に関する既存の文献の多くは、2つの異なるカテゴリーに分類される。ひとつは、ネットワーク・アーキテクチャに関する高度な技術的研究であり、暗号化方式や搬送回線・サービス(bearer)タイプといった特定の新技術を検討し、記録プログラムを中心に展開されることが多い。もうひとつは、マルチドメイン統合[7]や統合全ドメイン指揮・統制(JADC2)[8]のような軍事コンセプトから生まれたもので、現実的な限界や技術との関わりを非常に限定した完璧な状況認識の最終状態を説明する傾向がある。

前者は、現実に根ざしているとはいえ、通信における進化の結果、軍隊がどのように作戦するか(how it operates)を変える可能性があるのかを探ることに失敗している。その代わりに、既存の能力を洗練させたり、確立されたプロセスを加速させたりすることに焦点を当てる。後者は、技術がコンセプトに追いつくことを前提としている。

本稿では、このような文献の隔たりを埋める試みとして、技術の発展を取り上げ、それが陸上部隊の組織体制や指揮・統制(C2)のあり方にどのような変化をもたらすかを考察する。最新の通信が現在陸上部隊に与えている機会、それをつかむための部隊の編成方法、そしてその体制を支えるために必要な通信アーキテクチャについて考えるためのコンセプト上のフレームワークを提示する。これは、軍事通信の近代化を狙いとした既存のプログラムの調査ではない。

モーフィアス(Morpheus)、マーキュリー(Mercury)、ゾディアック(Zodiac)、テイア(Theia)などの軌跡を認識しながらも、これらのプロジェクトやプログラムに重点を置くことは、明確な要求を決定論的にしてしまうリスクがある。また、この研究をシステム・アーキテクチャの試みと考えるべきではない。むしろ、陸上ドメインにおける指揮・統制(C2)のエンタープライズ・アーキテクチャを描くことで、データが豊富な戦場における機会を最大限に捉え、新たなリスクを軽減するための取組みとみなすべきである。

現代の通信アーキテクチャは統合部隊の連結を狙いとしており、宇宙ドメインとサイバー・ドメインに大きく依存しているため、陸軍に重点を置くことには多少の説明が必要である。第一に、陸上部隊は大量のデータを管理する際、いくつかの明確な課題に直面する。その主な原因は、陸上部隊では接続しなければならないポイントの数が格段に多いこと、プラットフォーム中心のドメインに比べて兵士搭載型システムで利用できる電力が限られていること、複雑な地形が干渉を引き起こすこと、などである[9]。

通信アーキテクチャの変化は、陸上部隊の指揮・統制(C2)にもドメイン特有の影響を及ぼす。従って、本稿は他のドメインを除外したものと見なすべきではない。議論されるネットワークの中には、暗黙的あるいは明示的に統合されたものもあるが、部隊の闘い方に対するそれらの影響は、陸上部隊に適用されるものとして議論される。

本稿は主に指揮・統制(C2)についてではなく、指揮、統制、通信、コンピュータ(C4)について論じているのだと主張されるかもしれない。これは正しいが、頭字語としてのC4は役に立たない。指揮と統制は関連しているが、別々の機能である。前者は、部隊の間で目的のコンセプトと普及に関係し、後者は、定義された目的を追求するための計画実行の指示からなる。対照的に、通信とコンピュータは機能ではなく道具である。したがって本稿では、通信とコンピュータのツールの進化が、現実的に指揮・統制(C2)の行使とどのように相互作用し、どのように変化するかを説明する。

また、通信とコンピュータを区別する理由も明らかにしておく必要がある。多くの通信機器はコンピュータであるため、この略語も不満足である。搬送回線・サービス(bearer)/ネットワークとサービス/アプリケーションの間と理解すれば、区別はより明確になる。前者はデータの移動方法であり、後者はデバイス上でデータに何が行われるかに関わる。

これを日常的なツールであるスマートフォンに関連して説明するのは、おそらく有益だろう。スマートフォンは3G、4G、5GまたはWiFiネットワークを使用することができ、これらは異なる搬送回線・サービス(bearer)である。しかし、送信される情報の暗号化、復号化、表示、入力は、”WhatsApp”や”Signal”を含むさまざまな異なるサービスによって管理されるかもしれない。

本稿は3つの章で構成されている。第1章では、現代の通信がもたらす機会とリスクについて概説し、それらを実現または軽減するためには、既存の指揮・統制(C2)慣行からどのように適応する必要があるのかについて述べている。第 II 章では、第 I 章で概説された推進要因を取り上げ、説明された能力を実現するために必要なアーキテクチャを分解する。

第III章は、第II章で概説したシステムを効果的に採用するために、軍隊がどのように適応する必要があるのか、非構造的な意味を明らかにしようとするものである。この作業の方法論は多岐にわたるが、その中核は、新たな通信システムに関する実戦的な実験と、さまざまな通信システムがテストされ採用された演習や作戦の観察に基づいている。

I.変化を駆動するもの

陸上部隊に対する指揮・統制(C2)の行使が、新たな能力を最適な形で採用するために、あるいはそれらが伝統的な構造を持つ部隊にもたらすリスクを軽減するために、どのように適応できるかを把握するためには、これらの能力が既存の指揮・統制(C2)アーキテクチャにどのような圧力を及ぼすかを理解する必要がある。本章では、部隊が認識しなければならない変化の原動力と評価される、いくつかの機会とリスクについて概説する。

戦闘増幅器としての状況認識

コンピューティングの小型化は、今日の戦場が、保持・伝送可能な高忠実度のセンサーや探知機で飽和状態にあることを意味する。デジタル・システムの普及は、現代の戦場がデータ・リッチであることを意味する。レーダー、電気光学、音響、電磁気、熱、位置センサーのペイロードが車両や人員に搭載されていることは、敵を探知できる距離の点で注目に値する[10]。

この効果は、複数のセンサーを特定のプラットフォーム上で融合させ、エッジ処理でアルゴリズム的に質問することができれば指数関数的に拡大し、これらのセンサーからの画像を共有することができれば、さらに増幅される。歴史的には、人間が戦場全体でターゲットの探知と分類を行い、記録してきた。

この情報をリアルタイムで発信する唯一の方法は音声であり、共有できる情報量には限界があった。また、迅速に更新することもできなかった。しかし、センサーによる自動化された対象(object)の分類は、人間が自らの観測をデータとして記録することと相まって、データを照合することができれば、膨大な数の探知を融合することができるようになる。

このデータにアクセスできれば、部隊全体の人員の状況認識は根本的に改善されるだろう。状況認識とは、兵士が友軍と敵対者(adversaries)との関係において自分がどこにいるのか、そして周囲の人々が何を達成しようとしているのかを理解する程度と定義することができる。敵対者(adversary)よりも優れた状況認識を持つことは、部隊に競争力(competitive edge)を与える[11]。

一例を挙げれば、各友軍組織が自らの位置を正確に追跡し、それを伝えることができる部隊では、各兵士はブルーフォース・トラッキング(BFT)にアクセスすることができる。ブルーフォース・トラッキング(BFT)にアクセスできないことは、作戦に様々な制約を課すことになる。

第一に、探知された動きが敵対的なものであることを確認してから、それに対して効果を与えたり、効果を求めたりする必要があるという時間的な影響がある[12]。第二に、射界と前進軸を不一致にする必要があるため、機動(manoeuvre)に制約が生じる。このため、部隊間に境界線を設けることになり、しばしば敵が利用できる編成の継ぎ目(したがって弱点)が生じる。第三に、支援部隊や隣接部隊が視界から外れると、自分たちの露出度や支援の程度が不明確になるため、兵士に心理的な制約が課される。

ブルーフォース・トラッキング(BFT)により、兵士は敵部隊(enemy force)との交戦リスクを減らしながらより迅速に敵部隊(enemy force)と交戦できるようになり、部隊の境界を動的に設定できるため機動の自由(freedom to manoeuvre)が高まり、兵士に支援されているという心理的安心感(psychological reassurance)を与える。

状況認識が戦闘増幅器(combat multiplier)として説明される根拠は、それがミッション・コマンド(mission command)にもたらす変革的効果である。当初考えられていたように、ミッション・コマンド(mission command)とは、中央からの指示がなくても、兵士が主導性(initiative)を発揮して、より広い意図に沿った形で自分の位置を向上させる能力を前提とするものであった[13]。

もちろん、この判断を行使する複数の指揮官が、入手可能な限られた情報に基づいて、矛盾した、あるいは相反する結論に達するリスクはある。全兵士の状況認識が高ければ高いほど、自信を持ってミッション・コマンド(mission command)を行うための文脈が増える[14]。

これを収束(convergence)と呼ぶのかもしれない。ミッション・コマンド(mission command)が兵士の監視なしに軌道を維持する能力を前提とするならば、状況認識によって、兵士は部隊を混乱させることなく、最初の計画から大きく逸脱する形で、動的にギャップをカバーし、機会を利用するために収束することができるはずである。

要するに、状況認識によって飛行中に軌道を変えることができるのだ。また、収束のための条件を整えることで、指揮官が必要な介入を減らし、部隊全体のばらばらの行動をまとめることに固執するのではなく、先を見通すことができるようになる。

このような状況認識をもたらすためには、データを部隊の横方向に移動させる必要がある。例えば、歩兵の班が障害物を右ではなく左に回っていることを軍団指揮官が知る必要はない。しかし、この移動によって、歩兵班が別の指揮官の下にある友軍部隊の視野に入ることになれば、この班の素性(identity)は、これらの要員にとって非常に重要な意味を持つことになる。

これは、ほとんどのレガシー軍事通信アーキテクチャが機能する方法ではない。伝統的に、軍の通信はデータが上下に流れるように構成されている。中隊のネットのようなグループ内で通信が行われる場合、そのアーキテクチャは通常、ハブ・アンド・スポーク・モデルであり、データは組織を直接横断するのではなく、班間の上方から下方に渡される。

課題は、一度に一人のスピーカーが優先されるシステムでは、横方向の大きなデータ移動は、縦方向の大きなデータ移動と同じネットワーク上では実行不可能だということだ。

横方向へのデータの移動と収束(convergence)は、指揮官にとっても課題となる。なぜなら、同じデータの蓄積は、上級将校に粒度を与え、彼らが見解を示し、部下の活動を修正することを促すからである。部下がミッション・コマンド(mission command)を執っているにもかかわらず、その動きが上級指揮官から見えるという状況では、指揮官が統制を取ろうとし始め、実行の精度を高めるどころか、活動を遅らせたり混乱させたりするリスクがある。

中隊長と同じような戦術的問題の全体像を課長に与えるような組織は、機会を生み出すが、同時に、指揮官が、彼らがアクセスできる理解の忠実さを誤用する能力容量を拡大する。状況認識を最大化することは、戦闘の有効性を高めるが、異なる通信アーキテクチャと新しい指揮文化を推進しなければならない。

飽和

状況認識は関連データの横移動によって可能になるが、戦術的最前線(tactical edge)にいる部隊の情報を処理し理解する能力容量は有限であり、接触している部隊が得た情報を活用できる効果も同様に限られている[15]。さらに、より多くのデータが蓄積されれば、情報を処理し利用するのに必要な能力容量が高まる一方で、部隊階層で提供できる判断力と効果を向上させることができる。

データはそれ自体が戦力増幅器(force multiplier)となるわけではなく、関連性があればこそのものであり、あるユーザーにとって何が関連性のあるものかを確立するには、いくつかの課題がある。さらに、データの関連性には賞味期限がある。情報の摂取、分析、関連性の判断のプロセスが、その情報がユーザーにとって適切であった期間よりも長ければ、データは戦力増幅器(force multiplier)ではなく、むしろ能力容量を浪費する重荷であることが証明されたことになる。

歴史的にみて、各部隊階層は統制の範囲だけでなく、関心の時間的な範囲によっても分けられてきた[16]。上位の司令部はもっと先のことを考えるべきであり、そうする能力容量を持つべきである。今日の問題は、適切な場所に迅速に情報を蓄積できる部隊が、部隊階層を越えて、あるいは部隊階層間で効果を収束させ、決定的な優位性を達成できることである。

例えば、旅団の部隊階層から発射されたミサイルは、軍団がミサイルのターゲットを防衛する敵の防空システムに対してサイバー・ペイロードを届けることができれば、ターゲットを打撃する機会が高くなる可能性がある。その場合、師団が保有する電子戦(EW)エフェクターを使用して届ける必要があるかもしれないが、防空ターゲットの探知は国家の技術的手段を使用して達成されている可能性がある。

逆に、射撃範囲が広いということは、各部隊階層が作戦縦深全体で同時に交戦することが多いことを意味する。戦場が忠実度の高いセンサーで飽和している場合、適切なセンサーから適切な情報を適切なユーザーに届けることができる部隊は、情報を保持しながらも、その情報を伝達、処理、行動できない部隊に比べ、大きな優位性を持つ。これは、統合全ドメイン指揮・統制(JADC2)のようなコンセプトが約束するものだが[17]、彼らはしばしば飽和の結果リスクに対処していない。

飽和リスクには、分析的飽和と搬送者ネットワーク(bearer network)飽和の2種類がある。分析的飽和を避けるには、エンド・ユーザーとの関連性に基づいて情報の優先順位をつける必要がある。例えば、計画セルは、可能な限り大量の情報を必要とする。

現代の戦場で生成されるデータ量を考えると、このような機能は部隊階層を引き上げるか、リーチバックを通じて提供されるべきであり、十分なコンピューティング・インフラストラクチャーと分析要員を備えた上で、大量のデータを蓄積し、照会する能力容量が必要である。

これとは対照的に、戦術指揮官は戦場の大半から得られる大量のデータを分析することができない。彼らに関連するデータ・ポイントはたくさんあるかもしれないが、それを見つけるのは彼らではない。

従って、データは上位の部隊階層に持ち込まれ、処理され、分析された後、拡散されなければならない。あるいは、エッジ処理によって、特定の戦術的編成に関連することがわかっているデータをエッジでふるいにかけ、エンド・ユーザーへの転送に優先順位をつけられるようにしなければならない[18]。答えはどちらか一方ではなく、与えられたデータタイプの遅延要件に依存する。

すべての情報を常に集めようとすれば、搬送者ネットワーク(bearer network)の飽和は避けられない[19]。戦場におけるデータ量は、それを移動させる搬送回線・サービス(bearer)の能力容量よりも速く拡大している。優先順位付けは、ある場所から別の場所へ移動する必要のあるデータ量を減らし、これを防ぐ。

遅延は、搬送者ネットワーク(bearer network)の要件を減らすもう一つの手段である。低遅延転送の要件がない場合、情報は、余剰の能力容量や使用率の低いリンクを埋めるために非効率的にルーティングされたり、優先順位の高い情報が移動した後に転送のために保留されたりする可能性がある。

逆に、優先順位の高い情報は、たとえ優先順位の低い情報の移動を抑制することになっても、利用可能なあらゆる手段を使って迅速に移動させることができる[20]。例えば、敵の空爆やミサイルの脅威に関する追跡データを、偵察部隊からの日常的な状況報告と対比させるような場合である。明らかに、前者が優先される。

現代の部隊で考えられる優先順位をマッピングしてみると、これは戦闘序列(order of battle)とは一致しない。従って、ある文脈では、情報は部隊階層を完全に飛び越えたり、部隊間を迅速に横移動したりする必要があるかもしれないし、そうでなければ、指揮官が必要とする情報の優先順位を下げることが正当化されるかもしれない。年功序列(seniority)が必ずしも成功のための遅延要件を決定するわけではない。

飽和がシステムにとって致命的な脅威となり、その結果、デザインの原動力となるもう一つの方法は、消費電力である[21]。兵士が持ち運べる電力は限られている。データの処理と分析には多くの電力を消費するため、集中管理する必要がある。また、大帯域幅のデータを長距離伝送する場合にも、かなりの電力を消費する。

さらに、持続的な状況認識を維持したい戦術的な部隊階層にとって、電力消費は恒常的なものである。一方、低遅延で情報を移動させる能力は、重要なシステムにとって断続的ではあるが不可欠な要件である。もし介在する要素が電力不足に陥り、このデータを送信できなければ、システムは崩壊する。

逆に、低遅延や上位の部隊階層の重要情報要件が、日常的に戦術部隊を経由するトラフィックをルーティングする場合、部隊の利用可能な電力を使い果たし、停電を引き起こしたり、バッテリーの大規模な兵站需要を生じさせるリスクがある。したがって、飽和を避ける必要性は、将来の指揮・統制(C2)アーキテクチャをどのように構成すべきかを決定する重要な要素である。

蔓延する脅威としての精密火力

先に述べたように、状況認識は戦力増幅器(force multiplier)になるかもしれないが、膨大なデータから適切な戦場空間の図(picture of the battlespace)を構築するには分析能力容量とパワーが必要であり、そのために司令部への一元化が進む。「テロとの戦争(War on Terror)」中、旅団司令部が1980年代とは比較にならないほど大規模になり、用兵編成(warfighting formation)が不可能になった[22]。

このような状況が可能なのは、このような環境では敵の火力による脅威が少ないからに他ならない。同時に、現代の戦場では、特に統合環境において、スタンドオフ・センサが飽和状態にあるため、このような集中した存在を発見する能力容量は飛躍的に拡大している。さらに、正確で重層的な長距離火力を提供する徘徊型弾薬(loitering munitions)や巡航ミサイル、弾道ミサイルの普及は、陸上部隊に関連するあらゆる作戦縦深において、このような施設を脅威として保持できることを意味する[23]。

探知と長距離精密火力の脅威が蔓延しているため、指揮・統制(C2)インフラストラクチャーにはいくつかの構造的要件があり、上記の特徴に摩擦が生じる。第一に、移動性を高めるか、要素のシグネチャを最小限にするか、曖昧にする必要がある。第二に、敵対者(adversary)は最も統制のとれた部隊に対しても幸運をもたらすかもしれないという前提に立ち、司令部は火力にさらされる機会を減らすために分散されるべきである。

これは、司令部機能が州や大陸に分散することを意味する場合もある。ここでは、利用可能なデータを処理するための分析能力容量とパワーの需要による集中化と、司令部要素の細分化(disaggregation)を推進する残存性の必要性との間に緊張関係が存在する。

おそらく最大の皮肉は、長距離精密火力の方向性が、火力統制を目的とした低遅延、高帯域幅の通信と迅速なデータ融合・分析に対する最も重要な要求の一つを生み出していることであろう。同時に、このような能力を支えるインフラの確立を最も不安定にするのは、まさにこのような火力である。したがって、現代の戦場でデータを取り込み、照会し、利用できるように努力することには、説得力のある理由がある。

しかし、それを最も効率的に行える側(シグネチャが低く、分散性が高く、優先順位付けが効果的である可能性が高い側)は、ランチェスター方程式が時間の経過とともに砲撃の応酬をより不平等にするにつれて、競争上の優位性が高まるはずである[24]。ランチェスター方程式は、消耗が戦力投射にどのような制約を与えるかを明らかにするもので、一方の戦力がより大きな損害を被ると、各交戦における相対的な損害が拡大する。ランチェスター方程式は、20世紀の大半において、交戦を評価する上で非常に不満足なものであったが、大量精度の出現により、将来の交戦においてより適切なものになるかもしれない[25]。

分散は、残存性を拡大するための賢明なアプローチであるが、能力の提供を保証する上で大きな課題をもたらす。主要機能が地理的に分離されると、指揮・統制(C2)の行使だけでなく、司令部の内部機能においても通信が不可欠となる。そのため、分散した部隊は、単一障害点(single points of failure)を抱え込むことになる。

機能を分散させた司令部は、内部インフラの一部を物理的に接続することができるが(接続性の問題を克服するための復帰手段として、参謀を物理的に分散させることもできる)、分散した部隊はネットワークに完全に依存することになる。このため、現代のセンサーやターゲティング・プロセスが遠距離で効果を発揮する、別の種類の精密効果に対して脆弱になる。電子戦(EW)である。

電磁スペクトラム(EMS)を調査する能力とソフトウェア定義型電子戦(EW)システムの使用が組み合わさることで、ターゲット・ネットワークの特性を評価し、可能な限り最大の破壊を達成するペイロードを構築し、戦闘に関連する時間枠で到達地点に届けることが容易になりつつある。

機械による照会

ダイナミックで正確な電子攻撃を可能にする重要な要素は、効果の作成をサポートするAIの採用である[26]。これはまた、帯域幅に優先順位をつける最も効果的な手段でもある。AIのユース・ケースは、膨大なデータ・セットの分析を中心に組み立てられることが多い[27]。しかし、そのようなデータ・セットの集結することは、配備されたネットワークにとって法外な負担となることが多いため、AIはエッジで使用される機械学習(ML)に依存して、元のプラットフォーム上のセンサー・データを融合し、上位の部隊階層に送信されたものや主要ユーザーに横方向に送信されるものをパッケージ化することができる。

繰り返しになるが、このような判断は遅延を管理するための基礎にもなる。例えばF35は、中継できるデータよりもはるかに多くのデータを生成するが、その多くは着陸して自律型兵站情報システム(ALIS)端末に接続されれば、一元的に取り込むことができる[28]。問題は、待つことができないものと、不完全な情報を持つ別のシステムで使用できるように、十分なメタデータとともに機外に移動されるものを確保することである。

機械学習(ML)が可能にする偵察とAIが可能にする帯域幅の優先順位付けは、センサーの性能を効率的に向上させるため、部隊に決定的な状況認識の優位性を与える可能性が高い。最も基本的なことだが、人間がセンサー・フィードを照会する場合、背景環境からの偏差の大きさによってノイズから信号を区別する傾向がある。

機械学習(ML)主導のデータ照会は異なる。機械学習(ML)システムは固有の特徴を参照することで対象(object)を定義し、それからの逸脱は大きさに関係なくカウントされる。これは問題を引き起こす可能性がある。人間を探すように訓練された機械学習(ML)アルゴリズムは、例えば、段ボール箱の下を歩いている人を、規定の定義から逸脱しているため、そのように分類できないかもしれない[29]。対照的に、人間は背景環境とのコントラストに注目し、ダンボール箱の下に何があるのかを推測するだろう。

しかし、センサー・データに関しては、この違いが意味するところは、機械学習(ML)アルゴリズムは人間よりも遥かに小さな(そしてあまり明確でない)リターンにもとづいて探知を行うということである。したがって、適切に適用されれば、機械学習(ML)は探知の範囲と精度を大幅に向上させ、それによって部隊全体に伝達可能な状況認識の忠実度を向上させることができる。重要なのは、このような能力を活用できない部隊は競争力を失うリスクがあるということだ。

AIはまた、データの取り込みや分析、計画策定における行動方針の作成など、より上位の司令部をサポートするツールでもある。また、敵対者(adversary)の動きを予測する能力という、指揮を行使する者に関連する状況認識の別の形にも貢献する可能性がある。

その好例がウクライナで実証されている。宇宙からロシアの活動を監視している第18空挺団は、砲撃パターンを認識することで、ロシアが攻撃行動を起こそうとしているかどうかをAIを使って予測することができる[30]。また、司令部でのAIの活用は、特定の参謀要素の必要規模を削減できるため、分散を可能にする最も可能性の高い手段である。

その狙いは、指揮官やそれをサポートする司令部の機能を置き換えることではない。その代わり、行動方針の評価を支える労働集約的な製品をAIを使って迅速に組み立てることで、司令部の専有面積を減らすことができるだろう。例えるなら、自動車のドライバーが使用する衛星ナビゲーション・ツールの導入である。グーグルマップのようなアプリケーション、ユビキタスな携帯電話接続、リアルタイムのトラフィック密度データ、実行可能なルートを比較できるアルゴリズムが利用できるようになる前は、運転中のダイナミック・ナビゲーションには、地図を扱うもう一人の人間か、地図を見るために車を止めるドライバーが必要だった。

今日では、ドライバー1人がナビゲーションを携帯電話に任せることができるため、実行可能なルートを動的に評価するために必要な人数を減らすことができる。地形と敵対者(adversary)の部隊強度の評価に基づいて機動の計画(scheme of manoeuvre)を立てることは、たとえ人間が生成された選択肢から選択し、最終的な計画を微調整する可能性があったとしても、AIにできることだ。複雑な決心支援ツールではなく、こうした基本的な機能でこそ、AIは戦力を最も有効に活用できるだろう。

司令部の規模を縮小し、分散を可能にするために、このようなシステムには2つの要件がある。第一に、データは無記名でなければならない。つまり、司令部が関連情報を適切なスピードで収集するためには、さまざまな脅威や干渉に直面しながらさまざまな距離で送信し、異なる搬送回線・サービス(bearer)で通信しているさまざまな部隊からのデータを蓄積する必要がある。民間通信を使う部隊もあれば、高周波無線や衛星通信を使う部隊もある。

これらのフィードからの入力は、これまで別個のものであり、人間が統合する必要があった。もし司令部の人員を削減するのであれば、これらのフィードを人間の監督下で融合させる必要があるが、システム間の手作業によるデータ転送は必要ない。司令部をサポートするシステムが情報を適切に取り込めるよう、データの形式と言語には互換性がなければならない。

持続的脅威としてのサイバー攻撃

データを複数の搬送回線・サービス(bearer)を通じて転送し、複数のフィードからシステムに取り込むことができるようにする必要性は、将来の指揮・統制(C2)アーキテクチャが以前のものよりも大幅にアクセスしやすくなることを意味する。しかし、このようなシステムはサイバー攻撃に対して脆弱であり、もし使用可能なものであるならば、これに対する防御は不可能である。人間が関与する限り、アクセスや妨害の手段は存在する。システム内部のプロトコルや権限によって、起こりうる干渉の影響や規模は制限されるかもしれないが、干渉は起こる。

さらに、見通し線(line of sight)外からアクセス可能なシステムは、相手の軍隊だけでなく、非軍事機関からもターゲットにされる可能性があり、攻撃可能なリソースが大幅に増加する。繰り返しになるが、このようなシステムの戦場での優位性は、脆弱性を生み出しながらも競争力を維持するためにその採用を推進する。このようなシステムは攻撃されるものであり、攻撃は成功するものであることを考えれば、その残存性はサイバースペースにおける国境がどれだけパトロールされているかが問題となる。

精力的なサイバー脅威インテリジェンス、システム監視、インシデント対応は、最も執拗で攻撃的な敵対者(adversary)に対しても、システムの残存性を維持することができる。銀行部門はこのことを証明している。非常に多様なアクターが継続的に攻撃し、侵入やデータ損失が発生するものの、この脅威がシステムの機能を根本的に妨げることはない。しかし、同セクターは積極的なネットワーク防御に多額の投資を行っている。

電子攻撃や精密火力とは異なり、サイバー脅威は平時においても減少することはない。敵対部隊(hostile forces)は、武力紛争の場以外でも、デジタル・システムにペイロードを侵入させるタスクを継続的に負っている[31]。敵対ネットワーク(hostile network)を偵察し、アクセスし、ペイロードをデザインし、配信し、トリガー・メカニズムを確立するためには時間がかかる。そうでなければ、このような能力は必要なときに利用できない。

その結果、ネットワーク保証(network assurance)に関しては、司令部は常に臨戦態勢で臨まなければならなくなった。侵入を探知し、阻止することは継続的な取り組みである。これには、伝統的に軍隊には存在しない専門知識が必要であり、司令部の一部が演習中であっても、サイバー防衛隊員は作戦行動中であることを意味する。

デザインによる復元性

本章ですでに説明したプロセスの優位性を考えれば、敵対者(adversary)の通信アーキテクチャを破壊し、ターゲッティングに情報を提供するために監視することは、どの部隊にとっても重要な収集の優先事項である。しかし、電磁スペクトラム(EMS) の争奪戦に関連して将来の戦場を支配するであろう力学については、いくつかの誤解(misconception)がある。

第一に、電磁スペクトラム(EMS)が拒否される可能性が広く仮定されている。電磁スペクトラム(EMS)の全面的な拒否は、限られた地域で限られた期間であれば可能であるが、そのような効果をもたらすために必要なエミッター自体が打撃に対して非常に脆弱であるため、実行不可能である。しかし逆に、復元性(resilience)と保証(assurance)がしばしば混同され、深い問題がある。妨害や干渉に対して高い耐性を持つ通信アーキテクチャをデザインすることは、価値あることではあるが現実的ではない。

ソフトウェアで定義された電子攻撃システムがAIや機械学習(ML)と組み合わさることで、通信システムを最適にターゲットとする特注のペイロードを提供することがますます可能になるだろう。完全な拒否は不可能だが、電磁スペクトラム(EMS)の一部を継続的に混乱させ、通信を不均一に中断させることは、将来の戦場の特徴になる可能性が高い。

また、多くの状況下で、部隊はシグネチャを最小化したいと考え、そのためにネットワークから積極的に離脱する可能性があることにも留意することが重要である。また、欺瞞を実践し、他の部隊要素の通信パターンを模倣することを望む場合もある。部隊の一部にとって、これは生き残りに不可欠である。

以上のことから、効果的な指揮・統制(C2)アーキテクチャにはいくつかの重大な課題がある。第一に、一部のノードが自発的にネットワークから離脱し、情報の流れを断ち切る可能性がある。第二に、敵対者(adversary)が一定期間特定の経路を遮断したり、帯域幅を狭めて伝送の遅延を増やしたりすることで、キル・チェーンを予測不能にする可能性がある。

したがって、電磁スペクトラム(EMS)における友軍と敵対者(adversary)の行動の間には、強力な状況認識を期待している部隊が、重要な情報が欠けているにもかかわらず、作戦環境の最新情報を把握していると信じて行動してしまうリスクがある。

このことから、いくつかの技術的・戦術的要件が浮かび上がってくる。技術的には、ネットワークの一部が最適に機能しないことを前提に構築する必要がある。言い換えれば、完全に保証されたアーキテクチャを構築しようとするよりも、劣化が避けられないことを受け入れ、優雅に劣化していくようなアーキテクチャを持つ方が良いということだ。

もうひとつの要件は、システムのコンポーネントが動作中の遅延を検証し、それに応じて優先順位付け、ルーティング、評価を調整できることだ。第三に、ユーザーが、現在の作戦環境か、劣化した作戦環境かを理解することが不可欠である。

例えば、ブルーフォース・トラッキング(BFT)から切り離された部隊の一部は優位性を失い、指揮官はそこへのアクセスを取り戻すためにリソースを費やすかもしれない。しかし、指揮官が、直面する戦術的状況が技術システム上の表現と異なる場合にのみ、それを解決することを余儀なくされるのではなく、接続が中断されたことを知ることが重要である。

戦術的には、復元性(resilience)には、露出と参加に関する統制がユーザー側にあることが求められる。これはまた、指揮官が、シグネチャを最小化するために、部隊の一部に対して、横方向または縦方向の統合という観点から、その接続性を低下させるよう指示することを決定することを意味する場合もある。部隊は自らこうした決定を下すこともできるが、ネットワーク構造は、システムの一部が撤退しても、接続を維持する部隊のために機能しなければならない。

ここで、電磁スペクトラム(EMS)を機動面(plane of manoeuvre)としてコンセプト化することが必要であり、他の機動(manoeuvre)と同様に、この空間での活動も、戦術的状況に基づいて主体的に計画され、反応的に適応されなければならない。単一のコンフィギュレーションとそこからの直線的な劣化を前提とするネットワーク構造は、過度に中央集権化され、敵対者(adversary)にとってマッピングやターゲットが容易すぎる可能性が高い。

つまり、復元性(resilience)とは、純粋にネットワークを破壊することの難しさだけで定義されるべきではなく、ネットワーク・アーキテクチャが指揮官に提供する戦術的選択肢で定義されるべきである。復元性のあるシステムとは、システム要件が任務の計画策定(mission planning)を制約するのではなく、任務要件に基づいて構成できるシステムのことである。

II.指揮・統制アーキテクチャのたたき台

前章で概説した変化を駆動するものを調査すると、将来の指揮・統制(C2)アーキテクチャの輪郭を決定するいくつかの基本的な命題(proposition)を提示することができる。これらはシステムの要求事項であると同時に、制約事項としても理解できる。場合によっては、相反する要請を調整することが課題となる。そのような場合、部隊はこれらの変数をどのように調整するかは様々であろうが、戦術を通じて受け入れる脆弱性を緩和する必要がある。この章では、指揮・統制(C2) を支援するアーキテクチャについて考察する。次の章では、指揮の実践を検証する。

第1章から導き出される命題(proposition)は以下の通りである。

・ 状況認識を高めた軍隊は競争上の優位性を保持するだろう。

・ 状況認識は、部隊階層の両部隊とセンサーやエフェクターとの間で関連データを移動させることによって達成され、部隊がその取組みを収束できるようにする。

・ データの関連性は、事前に合意された優先順位付けによって決定されるか、より上位の部隊階層で行われる分析によって決定されなければならない。

・ 効果を統制するためには、データ転送の遅延を最小限にしなければならない。

・ 部隊の指揮には遅延が大きくなる可能性があるが、画像は合理的に組み立てられる限り完全なデータ・セットを構成する必要がある。

・ 低遅延、高帯域幅の通信は、ほとんどの戦術部隊にとって許容できない電力消費を強いる。状況認識を維持するためには、低遅延、低帯域幅の通信をサポートしなければならない。

・ 分析能力容量が上位の部隊階層に集中することは、これらの要素を分散させない限り、編成を長距離火力による許容できないほどのリスクにさらすことになる。

・ 分散化によって、司令部のタスクのかなりの割合が自動化されることが求められる。

・ 自動化には、搬送回線・サービス(bearer)にとらわれない異種データのエコシステムが必要であり、遠隔地からアクセスできるという性質上、サイバー攻撃にも脆弱である。

・ 将来の指揮・統制(C2)アーキテクチャは、電磁スペクトラム(EMS)の絶え間ない中断のもとで、優雅に予測可能な方法で低下しなければならない。

これらの命題(proposition)は、指揮、統制、収束(convergence)という、まったく異なる特徴を持つ3つのプロセスが存在することを示唆している。

表1:各機能に対するネットワークの特性

| 指揮(Command) | 統制(Control) | 収束(Convergence) | |

| 遅延 | 高遅延 | 低遅延 | 中遅延 |

| トラフィックの規則性 | 低規制 | 中規制 | 高規制 |

| シグネチャ | 低いシグネチャ | 高いシグネチャ | 中程度のシグネチャ |

| 帯域 | 高帯域 | 中帯域 | 低帯域 |

| 保証 | 低保証 | 高保証 | 中保証 |

| 距離 | 長距離 | 中距離 | 低距離 |

これらの各機能をサポートする適切な通信アーキテクチャの明確な要件を観察すると、将来の部隊に適切なシステムを提供するために活用できる可能性のある成熟した技術と新興技術の概要を示すことができる。

モバイル・アドホック・ネットワークによる収束の実現

編成内のすべての兵士が決められた周波数を聞くことができ、送信機を持っている兵士はその周波数で話すことができる中隊ネットの絶大な戦術的価値を過小評価すべきではない。パッシブ・モニタリングを通じて状況認識を提供する能力、班が言葉の届く範囲を超えている場合に行動を調整する能力、指揮官が戦術的なイメージを明確にする能力容量、これらすべてが、接触時の困難を克服するために部隊を適応させることを可能にする[32]。

しかし、従来の中隊ネットにはいくつかの重大な制限がある。一度に一人しか発言できないという事実が、管理できることの複雑さを制限している。また、このようなシステムでの送受信パターンは、電磁スペクトラム(EMS)で編成の構造を追跡し、指揮所や支援兵器の特定を可能にする。

さらに、中隊に参加する、あるいは中隊の戦場空間(battlespace)を移動する配属員(attachment)は、単にネットワークに同調するだけではダメで、中隊と暗号化キーを交換しなければならず、そうすることで他の周波数での通信を停止しなければならない。そのため、航空機との通信をタスクとする統合端末攻撃統制官(JTAC)のような配属員(attachment)は、別のネット上に存在することになり、電磁スペクトラム(EMS)で容易に識別できるようになる。

このシステムは口頭による指示の伝達にはうまく機能したが、戦闘に関連するデータの取り込み、統合、発信には適していない[33]。軍隊は、ハブ・アンド・スポーク・データ管理アプローチによって、これらの制限のいくつかを克服しようとしてきた。基本的には、WiFiハブに類似したデータ・ルーターとして、ネットワークの主要要素を使用する[34]。しかし、これには柔軟性に限界があり、残存性の面でも、ルーティングや帯域幅のボトルネックの面でも、単一障害点(single points of failure)があるという課題がある。

幸いなことに、モバイル・アドホック・ネットワーク(MANET)を筆頭に、現代の戦術編成の要件に適した技術的ソリューションがある[35]。モバイル・アドホック・ネットワーク(MANET)は、接続されたすべてのデバイスがルーターでもあるネットワークである。そのため、データは小さなパケット単位で、ネットワーク上のあらゆる経路を通じて動的にルーティングされる。これにはいくつかの優位性がある。

誰かがモバイル・アドホック・ネットワーク(MANET)に参加するために自分自身を認証すると、その人は地形を取り囲むことができるチェーンの追加リンクになる[36]。すべての通信は複数の経路を経由するため、電磁スペクトラム(EMS)の中で目立つものはない。各通信のサイズも小さくなるため、明確な行動パターンを持つ単一のポイントではなく、広範囲が電磁波の靄に覆われることになる。

さらに、すべてのノードが送受信を行っているため、正確なブルーフォース・トラッキング(BFT)を維持し、ネットワーク全体で情報を迅速にプッシュしたり、あるポイントから別のポイントへ重要なデータをプルしたりすることが可能になる。モバイル・アドホック・ネットワーク(MANET)のもう一つの重要な優位性は、戦場での「モノのインターネット」の統合を可能にし、人間と機械のチーミングのようなコンセプトを可能にすることである[37]。部隊がある位置にセンサーを配置したり、車両が自律的にセンサーを使って対象(object)を探知・分類したりした場合、モバイル・アドホック・ネットワーク(MANET)を介して人間のオペレータとリアルタイムで共有することができる。

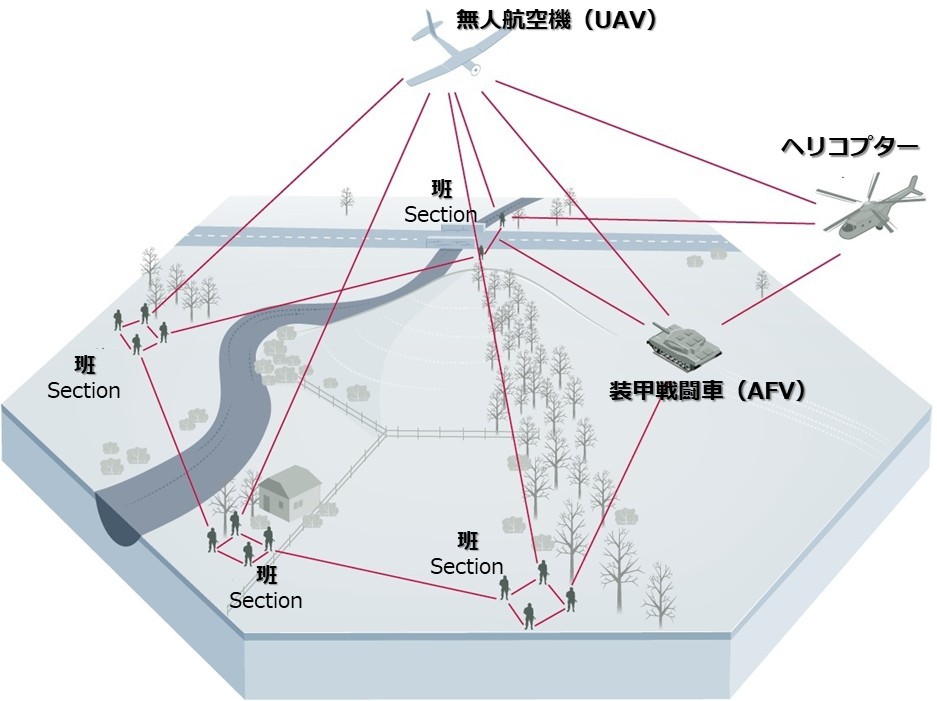

図1:MANETは地形を包み込み、人と乗員・非乗員システムを統合する 出典:著者作成 |

モバイル・アドホック・ネットワーク(MANET)にはいくつかの制限がある。第一に、ネットワークに参加するための認証情報を設定・入力する責任をエンド・ユーザーに負わせ、訓練の負担を押し付ける。第二に、モバイル・アドホック・ネットワーク(MANET)は人がチーム・プレーヤーとなり、他の人にデータを渡すことに依存しているため、すべてのアクティブ・ノードで継続的に電力が消費され、耐久性が制限される。第三に、ルーティング・プロトコルが複雑で、ネットワークの規模が大きくなるにつれて、ネットワークが破損したり、機能が失われたりするリスクが高くなる[38]。

モバイル・アドホック・ネットワーク(MANET)は、中隊のネットに代わる良いアーキテクチャを提供するかもしれないが、それゆえ、全軍をつなぐ手段を提供するものではない。モバイル・アドホック・ネットワーク(MANET)は、ネットに参加する部隊の構成に関係なく、定義された地理的境界内での横方向のデータ融合を可能にするはずだが、戦術的なシステムであり、各部隊階層をつなぎ合わせるのには適していない。

共通作戦図(COP)を迅速に融合させ、中隊内のあるポイントから別のポイントに重要な情報を転送する能力は、前章で求められた状況認識を提供する。全兵士がソフトウェア定義無線を装備していれば、敵対者(adversary)の電子戦(EW)が正確な効果を集中させるための重要な識別可能なノードも、包括的な拒否を実行する機敏性(agility)も持たない、強固な周波数ホッピング・メッシュによってこれをサポートすることができる。

利用可能なデータへのアクセスには課題がある。この種のツールを実験的に導入した部隊では、胸部に装着したタッチスクリーン・タブレットが通常のインターフェースとなっている。これは堅牢でなければならない。「強い反射のある環境(high-glare environments)」や、兵士が手袋をはめたままでなければならない寒冷地や化学・生物・放射線・核(CBRN)[39]環境での使用は難しいかもしれない。また、夜間の光規律という観点からもリスクがあり、さらに電力を必要とする。しかし、これらは克服可能な問題である。

モバイル・アドホック・ネットワーク(MANET)が収束に必要な状況認識を提供するために横方向のデータ伝送を可能にする場合、探知されたデータをどのように関連する部隊階層にオフボードするかという問題が生じる。この方法に関する2つのアーキテクチャについては後述するが、オフボードされるべきものを特定することが重要である。複数のセンサーが搭載され、機械学習(ML) の照会のためにリターンを融合させることができるプラットフォームでは、人間のオペレータが探知を確認することを条件として、自動識別を モバイル・アドホック・ネットワーク(MANET) に配信する機能が必要である。

そのため、座標上にシンボルを配置し、このデータをモバイル・アドホック・ネットワーク(MANET)経由で配信することができる。これは、観測下にあれば定期的に更新されるライブの位置情報とともに、あるいは、連絡が途絶えれば過去の探知を示すものである。ターゲットを特定した人間のオペレータは、システム上で探知を生成するためのいくつかの選択肢を持つことができる。状況によっては音声による指揮も可能だろう。

あるいは、アイコンを作成し、対象(object)の種類を識別し、関連する場所にドロップし、対象(object)に自動的にタイムスタンプを付ける必要がある。これは、接触前の状況であれば可能だろう。いったん接触があれば、オペレータは画面に集中することを避け、デバイスへの音声指揮を使用するか、ネット上で探知を口頭で発表し、接触していない中隊のメンバーによってマークダウンされる必要があるだろう。

重要なのは、この時点での入力は、識別のグリッドリファレンス、分類(赤、緑、青、白+Pax/IFV/MBTなど)、および探知のタイムスタンプからなる小さなデータ量であるということだ。一定の間隔で各デバイスからブロードキャストされる同じ小さなデータパケットは、ライブのブルーフォース・トラッキング(BFT)を提供することができる。

したがって、オフボーディングのターゲット情報は生データである必要はなく、むしろ非常に少量である必要がある。航空対象(air object)のレーダー探知など、重要な任務に必要なデータの中には、定期的に機能しないものもある。このようなライブ・トラック・データは、防空に関連するノードや、上位の部隊階層にデータをオフボードする能力を持つノードなど、重要なノードにのみ関連するため、モバイル・アドホック・ネットワーク(MANET)全体で送信する際に優先順位を付けなければならず、そのためには、ネットワークを管理するプロトコルに帯域幅の優先順位付けスタックを組み込む必要がある。このため、ネットワークを管理するプロトコルに、帯域幅の優先順位付けスタックを組み込む必要がある。優先順位の順序は、部隊の構造やエフェクターの配置場所を反映する必要がある。

このようなシステムの限界として、タイムスタンプと探知の関連性の半減期についての指摘は注目に値する。実際には、マッピング・アプリケーション上に2つのレイヤーを用意するのが賢明だろう。1つは現在の(定義された期間内の)探知、もう1つは過去の探知で、時間間隔をスワイプで遡ることができる。これは、同じ部隊が長期間にわたって何度も探知されることで、敵部隊(enemy force)が巨大であるかのような印象を与えたり、その他の歪みを生じさせたりするのを防ぐのに役立つかもしれないが、この課題に対する完全な技術的解決策はない。

したがって、このようなシステムのオペレータは、アクセスできる内容を適切に解釈できるよう訓練されていることが極めて重要である。システムは貴重なガイドとして機能するかもしれないが、完全に信頼することはできない。これは特に、ネットワークが電子戦(EW)攻撃を受けている可能性があり、一貫して機能しない文脈において当てはまる。全体的なポイントは、技術が適切に利用されれば能力を向上させるかもしれないが、オペレータは依然として戦術的な熟練度を保持し、技術を松葉杖ではなく戦力増幅器(force multiplier)として使用しなければならないということである。

上記のようなシステムで最も懸念されるのは、兵士が死亡して敵に制圧されたとき、あるいは捕虜になったときのことだ。まず、モバイル・アドホック・ネットワーク(MANET)から迅速に切断できる必要があり、再接続のためには資格情報の再入力が必要となる。兵士が死亡した場合、モバイル・アドホック・ネットワーク(MANET)のどのメンバーでも、他のメンバーをネットワークから排除できる必要がある。

また、捕虜になった兵士が自分の認証情報を漏らす可能性もある。兵士は適切な周波数設定の無線機を持ち、ネットワークへの参加を要求するために認証情報を入力しなければならないと仮定してもよい。このように、すぐに2要素認証が行われる。しかし、兵士が装備品とともに捕虜になった場合に備えて、3つ目の認証が必要である。ここでは、すでにネットワークに参加している兵士が参加要求を承認すれば、ネットワークの完全性を確保するのに十分だろう。

データの受信や送信を停止したり、データ送信を一時停止したりしても、ユーザーが信用されたままであることが重要であるため、これは特に重要である。部隊が受信のみに切り替えたり、通信が途絶えたりする理由には、戦術的な理由がある。それは電力を節約するためであったり、シグネチャを減らすためであったり、単に地形による接続の切断が原因であったりする。再認証は、許容できないほど混乱したプロセスを防ぐため、誰かがネットから外れたら自動的に行うのではなく、間隔をおいて再確認することを基本として管理されなければならない。

キル・ウェブによる統制の実行

ターゲットの探知から効果発現までの遅延、そして打撃の精度と正確さは、将来の戦場における致死性を大きく左右するだろう。さらに、重要ターゲットへの打撃には、ターゲットを発見するにせよ攻撃するにせよ、常に高度な能力が求められ、これらを節約する必要がある。

そのため、この部分は厳密かつ低遅延に統制されなければならない。そのためには、関連する司令部が環境を詳細に理解し、その指揮下にあるスタンドオフ探知からの帰還、部隊からの広範な収集、そして優先順位をつけ、効果を調整するための各国の技術的手段からの収集の提供を融合させなければならない。

課題は 2 つある。予測される脅威環境内で生き残れるように火力統制司令部を構成することと、司令部に指示を伝達しながら関連情報を入手するアプローチである。

データを移動させるプロセスに関して、このようなネットワークがどのように運用されなければならないかを理解するための最良の枠組みは、間違いなくキル・ウェブである[40]。これはキル・チェーンというコンセプトを発展させたもので、打撃を完了するためにターゲット情報が移動しなければならないリンクのことである[41]。キル・チェーンは、その効率(可能な限り少ないリンク)と遅延(どれだけ早く完了できるか)によって判断される。

キル・ウェブは、ある特定のルートがいつでも拒否される可能性があることを考慮に入れつつ、情報は利用可能な最速のルートで移動すべきであると仮定することで、機敏性(agility)、ひいては復元性(resilience)をコンセプトに加える[42]。キル・ウェブのさらに重要な特徴は、ウェブ内の特定のジャンプは見通し線(line of sight)内にあるかもしれないが、エンド・ツー・エンドのプロセスはほとんど常に見通し外にあるということである。

前節の出発点である、中隊とその付属部隊の独自の戦場空間(battlespace)がモバイル・アドホック・ネットワーク(MANET)を介して横方向に伝達されるところから作業を進めると、これらのモバイル・アドホック・ネットワーク(MANET)の中でエッジ全体で拾われ、保持されている情報をどのように火力統制司令部にルーティングするかが問題となる。まず、火力統制司令部はすべての探知情報に興味があるわけではない。

彼らは、主要なターゲット、編成、追跡可能な質の高い行動可能な情報のフィードに関心がある。これらの優先的な情報要件を構成するものを定義することは、部隊のネットワーク運用方法を管理するミッション・データ・ファイルにコード化されなければならない。ミッション・データ・ファイルに優先事項としてマークされた探知、またはエッジで最優先事項としてフラグが付けられたデータがシステムに入った場合、モバイル・アドホック・ネットワーク(MANET)内のポイントにルーティングされ、そこでさらに送信するために別のネットワークに移動できるようにしなければならない。

データは搬送回線・サービス(bearer)間で受け渡し可能である必要があり、つまりデータ管理システムは搬送回線・サービス(bearer)に依存しない必要がある。したがって、キル・ウェブが異種ネットワーク、つまりオペレーティングシステム間や異なる搬送回線・サービス(bearer)を介してデータを受け渡しできるネットワークで構成されていることが最初の要件となる[43]。

データは一旦モバイル・アドホック・ネットワーク(MANET)から飛び出し、ある地点で上方に渡すことができる。例えば、英国陸軍のワイルドキャット(Wildcat)ヘリコプターがある中隊の作戦区域に入り、モバイル・アドホック・ネットワーク(MANET)への参加を申請したとする。その際、中隊の側面に圧力をかける準備をしている敵の機動要素(manoeuvre element)を、モバイル・アドホック・ネットワーク(MANET)経由で共有された探知機で受信した。

ここで、ワイルドキャット(Wildcat)はこの情報をモバイル・アドホック・ネットワーク(MANET)からLink-16に転送し、青い航空機を介して火力統制司令部のLink-16端末にデータを中継できるようにした。そして、火力統制司令部は、自らのインテリジェンス・監視・偵察(ISR)にターゲットを追跡させ、火力任務を設定するか、ワイルドキャット(Wildcat)のセンサーにそれを指示することができた[44]。

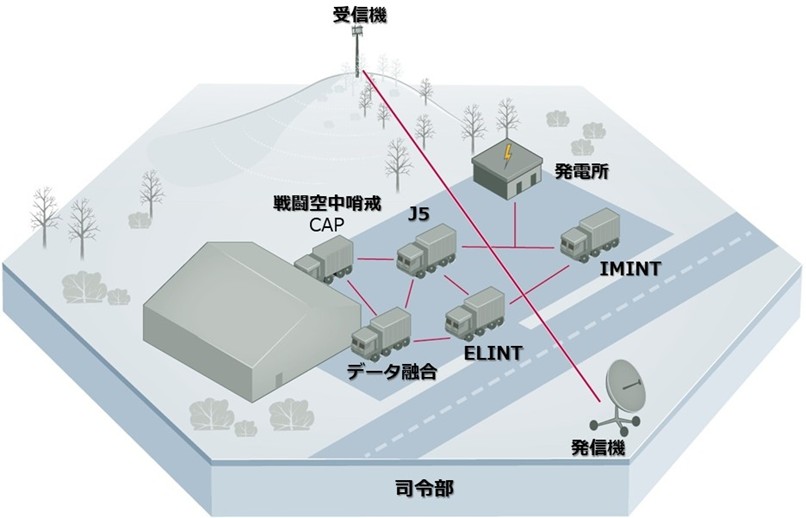

図2:キル・ウェブ 出典:著者作成 |

この付随的な追加の搬送回線・サービス(bearer)の使用は、キル・ウェブを強化する一つの手段である。しかし、データを送信するための有機的な手段も必要となる。中隊の一部の車両が自由空間光(FSO)送受信機を持ち、火力統制司令部がリレー無人航空機(UAV)を旅団後方上空に維持し、そこに自由空間光(FSO)通信を渡すことができたとする[45]。

ここでも同じプロセスが適用される。による探知は、モバイル・アドホック・ネットワーク(MANET)上での情報の横移動の一部として、自由空間光(FSO)を介して通信可能な車両と自動的に共有される。この時点で、それは自動的に自由空間光(FSO)搬送回線・サービス(bearer)に転送され、リレー無人航空機(UAV)を介して火力統制司令部に送信される。中隊の他のメンバーは、高周波通信や衛星通信(SATCOM)を持ち、遅延は大きくなるが、復帰手段として中継することができる。

データは、多くの潜在的な経路を通じて送り返される可能性がある。航空機の航跡のように、継続的な更新と極めて低い遅延を必要とする探知もある。したがって、優先順位付けスタックには、より高遅延と低遅延の経路が利用可能な場合に、優先順位付けされる経路におけるこれらのデータ要件を考慮する必要がある。

また、分散型センサーが前線全体で非トラックの品質探知を提供する一方で、火力統制司令部は直接指揮下にあるスタンドオフ型センサーやスタンドイン型センサーの範囲を持っている可能性が高い。これには、地上移動ターゲット指示器(GMTI)や防空レーダー、長距離貫通型無人航空機(UAV)などの機能が含まれる。

これらの部隊は、火力統制司令部との低遅延リンクを持っている可能性が高い。これらのセンサーの多くは、優先順位の高いターゲットを確認するタスクを負っている。火力統制司令部はまた、国の技術的手段や宇宙ベースの能力を含む、より上位の部隊階層からのデータも利用するだろう。火力統制司令部は、さまざまなセンサー・プラットフォームや搬送回線・サービス(bearer)からデータを受信し、蓄積できなければならない。

・ 偵察報告

・ 画像および合成開口レーダー(SAR)

・ 電子戦基線

・ レーダー

・ シギント(SIGINT)

・ 共通航空画像

・ オープンソース・インテリジェンス(OSINT)/メタデータ分析

いずれの場合も、部隊は非常に大量のデータを収集し、それを蓄積すれば、プロットしてマッピングすることができる。プロジェクト・メイブンに匹敵するAIは、これらのデータ・セットを個別に選別し、分類、場所、タイムスタンプを提供することができる。各フィードを監視するオペレータのチームによって、これらの探知はAIと融合され、分類、場所、タイムスタンプを相互参照して探知を確認し、時間経過とともに追跡することができる。

例えば、宇宙からの合成開口レーダー(SAR)画像が防空レーダーの位置を確認し、地上移動ターゲット指示器(GMTI)トラックがその位置からスタートした場合、地上移動ターゲット指示器(GMTI)トラックは通過中の防空レーダーであると評価できる。そのレーダーが静止すると、システムは合成開口レーダー(SAR)画像の照会を通じて新しい位置を確認することができる。

一旦このプロセスが達成されれば、ライブ・トラック、確認された探知、過去の探知、異常、ブルーフォースとグリーンフォースを含む探知のいくつかのレイヤーを持つマップを維持することが可能になるはずである。ひとつは、防空や近接支援火力任務など、時間に敏感な効果を事後的に管理するためのものであり、もうひとつは、積極的な打撃を計画策定するためのものである。

したがって、全体として、説明した各機能に処理能力、ワークステーション、およびデータを提供する部隊と連絡を取り、AI の結論を評価および検証するチームが必要であると仮定すると、火力統制司令部は、発電機と燃料を運ぶ 1 台、司令部の実際の支援を運ぶ 1 台、司令部の要素を接続する光ファイバー ケーブルを運ぶ通信車両 1 台、司令部から離れた場所に設置できる送信機 2 台と受信機マスト 2 台を含む、7 台の追加車両を搭載した 10 台の 国際標準化機構(ISO)認定の コンテナに収まる。

作戦縦深において、このような配置を隠蔽する能力は十分に実現可能である。例えば、徴発されたスーパーマーケットの倉庫にある貨物車のグループや、輸送用コンテナのグループを考えてみよう。あるいは、司令部を地下の作業房に設置することもできる。

図 3: 司令部の構成 出典:著者作成. IMINT = 画像インテリジェンス、 ELINT = 電子インテリジェンス |

広範な周波数で発信すると、分析構造の残存性が損なわれる可能性がある。しかし、上述したアーキテクチャでは、司令部は広範囲の搬送回線・サービス(bearer)で情報を受信するが、送信は別々に行うことを想定している。射手への送信(キル・ウェブの完成)は、低遅延と高遅延のシーケンスに分けることができる。前者はほぼ瞬時に指示を出すことが要求される。

これは、低探知確率(LPD)伝送をリレーに、そしてバッテリーにダウンさせることで達成するのが最善である。複雑な長距離打撃をセットアップするような、より高遅延の活動は、マスクされた衛星アップリンクを介して配布することができる。搬送回線・サービス(bearer)に関しては、さまざまな選択肢がある。重要なのは、光ファイバー・ケーブル経由で司令部から、司令部の位置からずらした送信機への送信をオフセットし、その送信を非常に探知しにくくすることが可能だということだ。

その結果、キル・ウェブを介して、部隊全体からの探知を、隠蔽可能で残存可能な司令部に迅速に誘導し、自身の放出トラフィックを隠蔽して部隊全体の火力を最適に統制できるようになる。AIを活用することで、小規模なチームが膨大な量のデータをかき集め、これらのさまざまな探知を融合させることが可能になり、探知と効果の両方を幅広く調整する最速の手段が実現するはずだ。

また、火力統制司令部は、適用されるキネティック火力とノン・キネティック火力の範囲を把握することで、部隊に警告や命令を出し、その影響を利用したり、友軍の航空機が戦域を通過する時間帯に無人航空機(UAV)を戦場空間(battlespace)上空に降下させるなどの適切な対抗措置を講じたりすることができる。たとえばウクライナでは、米軍第18空挺軍団司令部は、宇宙ベースの収集を使って、ロシア軍が対砲撃や準備射撃を行おうとしているかどうかを判断し、その警告を数分でウクライナの戦術グループに伝えることができた[46]。

こうした考慮事項により、積極的火力統制と受動的火力統制は異なる機能を持つことになる。なぜなら、打撃のこれらの要素に取り組む個人は、防空調整セルとは異なるテンポで働くことになるからである。

上記は高度に中央集権化されたものだが、責任の一部を委譲することもできる。例えば、砲(guns)が近接支援砲兵として大隊に配属された場合、司令部が被支援要素と支援要素の間で割り当てられた射撃任務の承認を自動クリアすることは合理的であろう。

したがって、大隊がモバイル・アドホック・ネットワーク(MANET)に探知機を搭載し、それに対する砲撃を要請した(called for fire)場合、この要請はキル・ウェブを経由して直接砲に送られることになる。しかし、これは通常のルートではないはずだ。第一に、戦場に関する司令部の情報を否定することになる。第二に、戦術的部隊階層が見通し線(line of sight)外を感知する場合、比較するセンサー層が少ないため、誤探知のリスクが高くなる。

第三に、より高性能な弾薬の在庫には限りがあるため、戦術的部隊階層は、何がまだ接触していないが、自分たちに向かって移動しているのかを知ることができない。また、戦術的部隊階層は、他と比較した場合の自軍の位置の厳しさを十分に把握することができないため、火力統制を与えられたとしても、貴重な弾薬を最適とはいえない形で消費することになる。従って、近接支援の砲(guns)には適しているが、通常は中央集権的な融合プロセスが最良の結果をもたらす。

戦闘クラウドによる指揮の強化

指揮の機能は、前述したタイトで時間的制約のある統制の行使とはまったく異なるものであり、指揮のプロセスを統制のメカニズムと統合することは意味をなさない。指揮は主に、部隊の目標を決定し、部隊の活動を計画策定し、部下が与えられたタスクを遂行する自信を持てるように指導することに関係する。

火力統制がテンポの必要性によって推進されるのであれば、指揮はタイミングにもっと密接に関係する。例えば、指揮官が部隊をAからBに送ることを決めた場合、指揮官の意思決定の速さに関係なく、その移動には一定の時間がかかる。したがって、関連する問題は、部隊を移転させる決心が適切な時期になされたかどうかであり、どれだけ早くなされたかではない[47]。

このプロセスのもう一つの重要な違いは、火力統制は多くの精密な要素を含む複雑なタスクに関わることが多いが、タスク自体は個別的で容易に理解できるということだ。指揮は複雑なタスクに関わることが多く、指揮官は、1)敵対者(adversary)が動いている間に敵を倒すための論理を考案し、2)これを部下に伝え、全体的な計画を妨げることなく、部下が即興で活動できるようにしなければならない[48]。

そのためには、敵がどこにいるかという単純な情報だけでなく、より多くの情報を評価する必要があり、部下に送る情報は単なる指示ではなく、その意図と文脈を明確にする必要がある。最後に、ある意味で最も重要なことだが、指揮官は予備役と支援能力を保持しており、これらの資源をどのような取組みに対していつ使うかを決定しなければならない。重要なのは、指揮官が継続的でプレッシャーのかかる統制を行使するタスクにのめり込まないことである。

そうすることで、効果的な判断を下すのに十分な状況認識と分析的冷静さを維持できる場から遠ざかってしまうのだ。部隊を統制することに夢中になっている指揮官は、鼻先で誘導されたり、先の問題を予測するのではなく、現在注意を引いている問題に対して資源を投入したりしがちである[49]。

指揮のための通信アーキテクチャは、統制を行使するための要件とは異なるということになる。何が伝達されなければならないかを考える価値はある。まず、指揮官は命令を配布し、部下に何をするよう求めているのか(いつ、どこで、どのような敵が予想されるのか)を要約し、命令を実行する部下が利用できる資源を決定することを望むだろう。第二に、指揮官は作戦に関連したインテリジェンス支援を提供したい。

これには、タスクとなる建物の見取り図、敵が今やっていることだけでなく、何をすると予測されるかの評価、周囲の状況についての部下のための情報などが含まれる。こうした計画を練るには時間がかかる。指揮官は命令を発信し続けるわけではない。しかし、これらのパッケージはかなり大量のデータで構成されることがある。

指揮官はまた、計画策定を行うために重要な情報を必要とする。友軍の部隊の状態や位置、敵の部隊の既知の位置や評価された位置、彼らが何をしようとしているかなど、戦場の妥当な状況を把握していなければならない。指揮官は自らの命令を必要とし、補給状況を正確に把握し、部隊の士気を感じることができなければならない。これは、アーキテクチャ上の興味深い課題を生み出す。

指揮には対面での交戦が必要なため、指揮官は戦場を巡回しなければならない[50]。判断力を発揮するためには、情報が蓄積されているだけでなく、理解しやすい形で提示され、問題を検討する時間がなければならない。そのため、意思決定のテンポは一定せず、判断を下す場所も一定しない。

もうひとつ興味深いのは、命令を受ける側はそれを理解するのに時間が必要であり、このやりとりは常時行われるものではなく、戦術的な状況に応じてその都度行われるものであろうということだ。指揮官は機動的でなければならないが、分散した大所帯の参謀が同行できないため、不規則な間隔で情報を送受信する必要があり、理想的には受信者が情報を受信するタイミングを決定し、送信者が送信するタイミングを決定する必要がある[51]。

このようなシステムを最もよくサポートする通信アーキテクチャは、間違いなく戦闘クラウド(combat cloud)であり、リモート・アクセス可能なデータ・リポジトリというコンセプトである[52]。このリポジトリへのアクセスは、さまざまな手段で実現できるが、衛星通信は、高帯域幅、中遅延、信頼性、マスキング可能、復元性のある方法で、情報を共有環境にアップロードし、ダウンロードすることができる。

クラウド内の情報へのアクセスは、アクセスする個人の権限と許可に応じて区分けされる必要があり、個人はその区分け内の情報にアクセスするために自分の認証情報を証明する必要がある。とはいえ、このようなシステムであれば、参謀の各構成員が別行動をとりながら附属書を作成し、これを主計画策定グループがダウンロードして統合し、アップロードして下部部隊に配布することができる。

また、関連画像や地図、J2評価などの支援データを、これらの命令パックと一緒にプッシュすることも可能である。これらの命令を実行するために必要な部隊は、部隊指揮官がリポジトリにアクセスする機会があれば、ダウンロードすることができる。いったんデータが指揮官のコンピュータに持ち込まれれば、関連する地図、矢印、時間などのレイヤーをモバイル・アドホック・ネットワーク(MANET)で配信し、各兵士のインターフェースで利用できるようにすることができる。このようなモデルにより、本拠地での支援機能を含め、司令部のさまざまな部分を任意の距離に配置することができる。

このアプローチの堅牢性は、ウクライナでスターリンク端末を使用することで実証されている[53]。

歴史的に、命令書の説明書の付録を個人向けに作成することは、利用可能な参謀に比べて必要な時間が多いため、参謀にとっては不可能だった。しかし、このような個人向けに作成された情報パックを作成するためのデータの大半は、計画策定中に間接的に作成される。そのデータをパックに変換することは、AIにとって実現可能なタスクであり、指揮官の意図を各部隊階層における明確な視覚的指示に確実に変換し、「何を(what)」「なぜ(why)」を理解するための命令書を利用できるようにする。ChatGPTが監督の下で適切に使用されれば、その仕組みはすでに目に見えている。

逆に、効果的な統制に必要な短い時間枠と比較して、計画策定に情報を提供するために司令部がデータを蓄積する必要がある高い遅延は、ネットの飽和を避けるために、ネットワークの余剰の能力容量があるときに報告書や原材料をアップロードすることもできる。

このように、司令部は戦場からの情報を継続的に蓄積することができるはずである。ただし、収集から受信までには多少のタイムラグがあり、それは戦術的最前線(tactical edge)での活動の激しさによって異なるだろう。また、キル・ウェブの余剰の能力容量があるときは、火力統制司令部の融合セルから司令部に情報が伝達されると考えるのが妥当である。

図4:3つのネットワークの統合 出典:著者作成 |

このシステムがどのように機能するかを具体的に示すために、隠れて待機している4台のトラックからなる兵站部隊を考えてみよう。彼らは、合意された間隔で衛星リンクを介して戦闘クラウド(combat cloud)にチェックインし、キャッシュ・ポジションに移動し、前方要素用の戦闘負荷と燃料を含む4つの輸送コンテナをピックアップする命令を受信する。キャッシュの位置への最短ルートは命令に添付され、車両の戦術インターフェースに自動的に入力される。

兵站パケットは衛星リンクを閉じて隠れ家を離れ、キャッシュに到達し、輸送用コンテナがトラックに引き込まれる際にコンテナ上のQRコードをスキャンする。その後、指揮官は衛星経由で再接続し、輸送コンテナのシリアル番号とともに時間と場所をアップロードし、支援する要素との引き渡し地点へのルートを開始する。同時に前線への移動するタスクを負っていた2台の偵察車両も、同様に指示を受け、パケットの前進に加わる。

補給をタスクとする部隊が所有する戦場空間(battlespace)に入ると、兵站グループはモバイル・アドホック・ネットワーク(MANET)への参加を要求し、その存在を示し、装備品をキャッシュするポイントを調整するために接続する。補給を受ける部隊がこのことを示すと、兵站グループは部隊指揮官が戦術インターフェースにマークした座標に進み、コンテナからパレットをキャッシュすることができる。

これに続いて、兵站要素はコンテナのQRコードをスキャンし、コンテナの位置、ステータス、タイムスタンプを取得し、積荷が空になったことを示す表示を添付することができる。同時に、状況報告(SITREP)はモバイル・アドホック・ネットワーク(MANET)の優先順位スタックに入り、接続と帯域幅が利用可能になったときに戦闘クラウド(combat cloud)にアップロードされる。

これはまた、兵站要素が再びタスクに就けることを示す。キャッシュ・ポイントはモバイル・アドホック・ネットワーク(MANET)全体に分散しているため、部隊はこのポイントを守ることが重要であることを知るだろう。そのため、対無人航空機システム(C-UAS)オペレータのような配属要素は、敵の監視からその地域を守るために、活動を収束させる知識を持つことができる。

III.変わる指揮の実践

前章のアーキテクチャは、陸上部隊が使用する既存の通信と比較すると、連続性と相違点がある。その違いは、以前は別々であったはずの部隊の各部分を直接つなげるため、以前は明らかに非効率的であったであろう指揮関係が生まれる。司令部の文化がこのような機会とどのように相互作用するかによって、結果はプラスにもマイナスにもなる。そこで本章では、システムの潜在能力を引き出すために必要な、行動と考え方の変化の概要を説明する。

指揮の規律

上記の構造は、指揮・統制(C2)に関して部隊階層構造を効果的に破壊するもので、作戦司令部が部隊のどの部分にも直接命令を出すことが可能になる一方、部隊は火力統制司令部から効果を求めることができる。現在の階層的な通信アーキテクチャでは、師団での命令を指揮官、参謀、部下の順に伝達する必要があるが、概略のアーキテクチャでは、師団が必要なあらゆるレベルに命令を発することが可能になる。

これは危険(dangerous)だ。例えば、師団指揮官が戦場空間(battlespace)での収集のギャップに違和感を覚えたとする。旧アーキテクチャのもとでは、この地域に対して収集を優先するよう指示を出せば、参謀はどのようなアセットがコミットされずに残っているかを評価することになる。そして、そのアセットにタスクを与えるか、ギャップのある戦場空間(battlespace)を担当する部下指揮官にその配置を適応させるよう指示することになる。

もし、そのギャップをカバーすることで、既存の指示が危うくなると感じたら、部下は師団長に、より多くのリソースを求めたり、取るべきリスクのバランスとタスクの優先順位に関する意図を明確にしたりすることができる。一方、このような審議は、偵察部隊には一切知らされないので、偵察部隊は与えられたタスクに集中し続けることができる。

これとは対照的に、新システムでは、師団指揮官が偵察部隊の配置を確認し、部隊を選択し、焦点を移す命令を出すことは十分に可能である。この場合、偵察部隊の指揮官が部下の行動やその理由を知ることなく、指揮官の問題(明らかに効率向上)を解決することができる。さらに、戦術的な闘いを洞察することは、上位司令部が戦術的な問題にとらわれ、引き込まれ、自分たちの責任範囲であるべき作戦上の問題に集中できなくなるリスクがある[54]。

厳密に階層化された指揮・統制(C2)アーキテクチャは脆弱であり、効率的なデータ移動が促進されないため、部隊階層を迂回する能力が必要である。しかし、指揮官の適切な規律がなければ、混乱を招くリスクがある。このリスクのもう一つの側面は、上級指揮官が部隊の能力容量を飽和させてしまう可能性があるということである。現代のセンシングの忠実度は、作戦指揮官が敵部隊(enemy force)の物理的配置について質問すれば、ほとんどどんな質問にも答えられることを意味するはずである。

しかし、この場合、ネットワークが優先的に回収しなければならなくなり、他のタスクを遂行するために利用できなくなる可能性の高い、さまざまなアセットを利用することになる。そのため、指揮官があまりに多くのタスクに対する回収を要求し、そうすることでネットワークが飽和し、利用可能なアセットが枯渇してしまうことは容易であろう。ここでもリスクは、上級参謀がこれらの活動を最適化するための計画策定と実行に干渉し始め、戦術的な質問に答えるために戦術的な意思決定に引き込まれることである。その結果、指揮官がどれだけ優れた観戦者であるかという疑問が生じる。

上記のようなアーキテクチャを適切に使用すれば、大きな利点がある。例えば、ある指揮官が上位の部隊階層の収集を通じて、敵が2つの下位編成の間にある部隊境界に沿ってくさびを打ち込もうと計画策定していることを観察したとする。まず、上位司令部はこの情報を部下に伝え、脅威に対応するための状況認識を部下に与えることができる。第二に、指揮官は予備役部隊を投入してセクターを強化するか、攻撃航空部隊のような他の部隊を投入して脅威を鈍らせ、下位の編成を直接支援するかの決断を迫られる。

最も重要なことは、友軍と敵対部隊(hostile forces)の補給状況と配置を理解することで、指揮官は当面の闘いの後に何をすべきかを計画することができる。指揮系統がもたらす機会を適切にサポートするためには、訓練と、指揮と統制を区別し分離する指揮文化の育成が必要である。

細分化された協業

前章で説明したアーキテクチャは、残存性を確保するために、距離には関係なく、統制ではなく指揮を行うことを意図している。その中で、戦場からの情報を自国内で集約し、国内収集と融合させ、作戦司令部のJ2ショップが利用できるようにすることは十分に可能である。

後者は、軍団後方の2~3か所の隠蔽された場所(地下駐車場など)にまたがって活動し、割り当てられた指揮官の情報要件に対応するブリーフィング・パックを作成するために使用される。これらの情報はJ2セルからアップロードされ、別の場所にあるJ3/5セルによってダウンロードされた後、指揮官とその主要な計画策定グループ(彼らは2~3台の車両で構成される移動式指揮所で戦場巡回(battlefield circulation)を行っている場合もある)に提示される行動計画書の付録として添付される。

これは最適な仕事のやり方ではなく、いくつかの摩擦(frictions)を生む[55]。定期的に全員を同じビデオ会議に参加させることも、このアーキテクチャでは不可能だろう。状況によっては不定期でも可能かもしれないが、それに頼ることはできない。この細分化(disaggregation)の原動力は残存性であり、効率ではない。とはいえ、Covid-19のパンデミックの際に実証されたように、理想的ではないにせよ、このようなアプローチは実現可能である。

細分化された作業における課題のひとつは、システムのテンポが不均等で乱れる可能性がある場合、構造の一部が迂回されたり、忘れられたりする可能性があるということだ。例えば、指揮官がブリーフィング・パックの中で、敵の評価意図に関連する何かについて偶発的な質問をしたとする。もし司令部が物理的に同じ場所にあれば、J2セルがこの質問に答えるだろう。

しかし、J2セルへの連絡に技術的な手段で質問を送信する必要があり、そのリクエストを受け取って回答するまでにタイムラグがある場合、多くの場合、指揮官グループは最善の判断を下し、彼らにまったく相談することなく次に進むことになる。ここで、J2セルにとっては、質問がないことは需要がないことを意味する、というリスクがある。この仮定のもとでチームが沈黙してしまうと、時間の経過とともに要求が少なくなっていくだろう。

孤立が進むリスクを克服するには、参謀や部隊全体に起業家的な文化が必要である。これは、監督や統制がないにもかかわらず、指揮官の明確な意図を追求し続ける能力に関するミッション・コマンド(mission command)とは全く異なる。起業家精神とは、明確な指示がない中で、状況を検討し、何をなすべきかを決定する能力容量のことである[56]。

ここでの関連性は、指揮・統制(C2)アーキテクチャがそのプロセスにおいて役割を果たし、意図に反して成果を上げた可能性があるということである。そこで問題になるのは、「このコンポーネントが他のコンポーネントの仕事を促進し、状況認識を強化し、能力容量を強化し、つながりを維持するために何ができるか」ということだ。このプロセスで最も混乱しそうなポストは参謀長(chief of staff)であり、彼らはもはやオーケストラの指揮者として機能できないからだ。その代わり、ジャズバンドのサウンドテクニシャンのように、すべての構成要素が揃うようにレベルのバランスを取るようになる。

機械への信頼

作戦縦深全体に散らばるバラバラの参謀によって編集されたクラウドから自分の命令を引き出すという見通しは、それを極めて非人間的なものにするリスクがある。さらに、上位の部隊階層の参謀は戦場の忠実度の高い画像を持っているかもしれないが、その質感からは切り離されている。その結果、部下は上司の決定に不信感を抱くようになる。

戦場巡回(battlefield circulation)は助けになるかもしれないが、信頼の継続性を確保するには、指示に関して明確な説明や追加的な関与が必要だと感じる部下が、それに手を伸ばせるようにすることも必要だ。これが可能であることを知ること自体、それを使用する必要性を軽減する可能性が高いが、指揮官や参謀は、危険にさらされている人々と作戦を指示する人々との間の信頼を支える個人的なつながりに共感しなければならない[57]。

AIの場合、信頼の問題はさらに重要になる[58]。AIを信頼することは十分に可能だ。例えば、Citymapperやその他の経路計画策定サービスが実際に最適なコースを提供していることを、人々が独自に裏付けすることがどれほどあるだろうか? 本稿で説明したAIの利用法(経路計画策定や参謀の仕事の生成、帯域幅やデータの優先順位付け、センサー・データの融合など)は、いずれも効率を大幅に向上させるが、ユーザーがこれらのシステムを信頼している場合に限られる。

軍事的な文脈では、故障の影響や接続性(ひいてはシステムが判断の根拠とする利用可能なデータ)の信頼性の低さなど、この信頼に対する障壁がある。理論家たちはまた、AIがどのように判断を下しているのかを理解できる必要があるとか[59]、ヒューマン・イン・ザ・ループ(human in the loop)という考えなど、非現実的な期待を提唱してきた[60]。前者は訓練の負担が大きいため不可能だ。後者は、AIによって達成可能な効率性の向上という目的をすべて破ってしまう。人間が判断を下さなければならないプロセスもあるが、人間が観察し、何か問題があると判断した場合にのみ干渉できるプロセスも多い[61]。

信頼の問題は2つの方法で管理できる。第一に、AIツールは非常に具体的な目的を持ち、その結果はオペレータが成功を判断できるものである必要がある。結果がどのようにして得られたかを理解する必要はないが、結果が明確であれば、その正確さが信頼につながり、不正確さを認識する能力も安心感を与える。

計画策定のためには、特定のAIツールがどのような問題に効果的で、どのように使うべきかについて、ユーザーに効果的な訓練を行う必要がある。ChatGPTを例にとれば、特定のタスクに適切に使えば、非常に便利なツールになる。また、他のタスクに不適切に使用したり、間違ったタスクに割り当てたりすると、非常に誤解を招く可能性がある。

システムに対する信頼が損なわれないようにするためには、こうしたツールの使用に関する参謀の訓練が重要である。第二の要件は、AIツールが優雅かつ透過的に劣化することである。つまり、依存関係が利用できなくなった場合、ユーザーはツールが劣化した状態で機能することを認識し、それによってその使用がどのように変化するかを理解しなければならない。

本稿で説明するアーキテクチャに関連するもう一つの信頼の問題は、保証(assurance)の問題である。サイバー攻撃は絶え間ない脅威であり、電子戦(EW)と組み合わさると、あらゆるアーキテクチャの一部を抑制、混乱させ、潜在的に侵害する可能性がある。もしユーザーが、自分たちのシステムが侵害された、あるいは干渉を受けたと確信した場合、そのシステムに対する信頼は崩れ、システムの機能に、侵害や侵入による実際の直接的な結果とはまったく不釣り合いな悪影響を及ぼす可能性がある。

したがって、組織はサイバー防衛の専門家によって積極的に保護される必要がある。また、参謀がネットワークに対する攻撃の規模や持続性を理解し、完璧に安全なシステムを期待するのではなく、時折障害が発生しても十分に安全で堅牢なシステムに依存できるようにすることも重要である。そのためには、セキュリティの捉え方を、絶対的なものから部分的なものへと転換する必要がある。非現実的な期待を抱かせることは、システムに対する信頼を崩壊させるリスクがある。

機動面としての電磁スペクトラム(EMS)

指揮・統制(C2)へのレガシーなアプローチは、信号をサポート機能とみなし、主要な通信手段を持ち、敵の妨害レベルに応じて、効率は悪いが確実性の高い一連の方法に回帰する傾向がある。さらに、隠蔽を維持するために通信を最小限に抑えるという本能がある。

本稿では基本的に、現代の戦場におけるセンサーの忠実度は、隠蔽を極めて一時的な状態にするものである、と論じてきた。探知されることで部隊がどの程度、リスクにさらされるかは、敵が情報を関連するエフェクターに操作できるかどうか、また探知されたことを敵がどの程度確信できるかにかかっている。これは、電子戦(EW)と、転移(displacement)によって情報の関連性を制約することで対処できる。しかし、これらの行動にはどちらもシグネチャが関連し、敵が編成にセンサー・リターンを持つことを永続させる。情報を共有できる部隊が最終的に競争上の優位性を保持する。

本稿でのさらなる命題(proposition)は、通信を確保しなければならないということである。連続したPACE(一次、代替、不測事態、緊急)スタックではなく、干渉を回避するための搬送回線・サービス(bearer)にとらわれないデータ転送である。見通し通信の周波数ホッピングは、戦術レベルでこれを達成することができる。キル・ウェブでは、さまざまな搬送回線・サービス(bearer)経路を使用することで、これを達成することができる。

戦闘クラウドでは、両者が同時に接続する必要性を排除することで残存性を実現し、混乱から一時的に逃れることができる。とはいえ、敵対者(adversary)が限られた期間、リソースに多大なコストをかけるとはいえ、こうしたネットワークの要素を混乱させる可能性はある。この文脈では、電磁スペクトラム(EMS)は作戦環境として理解されなければならない。それは積極的に争われるものであり、敵のリンクを拒否しながら自国のリンクを確保しようとするものである。

指揮の文化に関して言えば、このような力学は、指揮官がいつ、どこで通信部隊のリソースを優先させたいか、確実な通信とシグネチャの管理との実用性のバランスをどこで判断するかを明確にすることを要求する。

おそらく最も重要なのは、指揮官は、連絡が取れるまで、あるいは主要通信手段が途絶えるまで、部隊は放射統制(EMCON)ブラック(通信手段がない状態)で活動できると想定すべきではない。前者の場合、部隊は状況認識能力を失ってしまい、結果として機動性で圧倒されてしまうリスクがある。

後者では、予測可能なシリーズを通じて通信計画が劣化するにつれて、部隊が形を変え、ターゲットにされるリスクがある。その代わり、部隊はダイナミックに意思疎通を図り、積極的な混乱に対処し、部隊の配置を隠蔽するのではなく、曖昧さを保つよう努めることを前提とすべきである。電子戦(EW)効果の集中や放射統制(EMCON)ブラックへの移行は、敵が戦場の理解を失う期間をもたらし、その結果、優位性になりうるシェーピング効果を達成することができる。

同様に、戦力が他を圧倒しているのであれば、主要な通信に匹敵する定常的な通信の状態に移行する可能性が高まる。このような状況下では、通信部隊(signals troops)が機動の計画(scheme of manoeuvre)の策定に関与し、特定の効果をいつ適用できるか、いつリスクを冒さなければならないかについて、指揮官が利用できる選択肢について助言できることが重要である。

電磁スペクトラム(EMS)を機動面(plane of manoeuvre)として理解するための最後の要素は、本稿で述べたツールを松葉杖ではなく、むしろ戦力増幅器(force multiplier)として使うことである。状況認識は競争上の優位性をもたらすが、それへのアクセスは妨げられる。部隊はアクセスを改善に取組みを割くことができるが、もしそれが欠けていたとしても、その回復を期待して活動を停止しないことが重要である。その代わり、接続が制限されている間は、適切な戦術に戻さなければならない。このスキルこそが、部隊に復元性(resilience)をもたらすのである。

復元性(resilience)とは、常に最適に作動する完璧なシステムを持つことではなく、むしろ、システムが不完全に作動しているときに、オペレータがシステムの効用を最大化する能力容量を反映したものである。このような信号リテラシーの向上は、戦力創出の課題を生み出す可能性が高い。しかし、戦術的部隊階層における信号員(signaller)の増加は、部隊に電磁スペクトラム(EMS)における状況認識と、接続性のために戦う手段の両方を提供する。信号員(signaller)が支援機能から諸兵科連合機動システム(combined arms manoeuvre system)の重要な部分へと移行するには、文化の調整も必要である。

結論

過去30年間、ほとんどすべての軍事コンセプトが、データを戦場に持ち込むことを熱望してきた。ネットワーク中心作戦やシステム対決戦などのコンセプトは、敵のネットワークをターゲティングして優位性を確保することを強調してきた。同時に、米国の統合全ドメイン指揮・統制(JADC2)[62]や、アカツィヤ(2S3アカツィヤ 152mm自走榴弾砲)[63]を通じて統一デジタル火力統制アーキテクチャを構築するロシアの努力のようなプログラムは、すべて大量のデータ融合と部隊周辺への拡散を前提としている。

しかし、実際に運用された経験はむしろ異なっている。アフガニスタンでは、係争する電磁スペクトラム(EMS)がないため、部隊に支援無人航空機(UAV)からのフル・モーション・ビデオを提供するのに何年もかかった。データ融合は、何百人ものアナリストを戦闘地域に派遣することで達成された。一方、実際に戦闘に投入されたロシアは、オペレータが最新の通信システムを十分に活用できないことに気づいた。

理論と実践の間には大きな隔たりがある。これは、この期間に通信が改善されなかったということではなく、新しい通信機器の導入は、手間がかかり、ばらつきがあり、しばしば古いシステムと同じような置き換えになり、部隊はその潜在能力を引き出すためにゆっくりと適応してきたということである。例えば、英国第3師団司令部にはLink-16端末があり、主に防空部隊が使用している。しかし、この端末からのデータは、さまざまな航空アセットからの状況認識の貴重な情報源となりうるが、より広範なターゲティングや計画策定サイクルに統合されることはほとんどない。

本稿は、軍事通信の一部を近代化する現在進行中のさまざまな試みについて、技術的な評価を提供することを狙いとしたものではない。その代わりに、一連の推進要因と、新たなリスクを軽減しつつ現代技術が提供する利用可能な機会をつかむためのアーキテクチャ上の対応策を提起した。

その代わりに、少なくとも3つのアーキテクチャが存在し、データがどのようにシステム内に入り、優先順位をつけ、移動するかによって区別される。さらに、指揮の機能は統制の行使とは異なるものであり、異なるアーキテクチャを必要とする。第三の要件は、戦術的部隊階層間の状況認識を横方向に最大化し、ミッション・コマンド(mission command)を執る部下が動的に効果を収束できるようにすることである。

機能を分離することで、ネットワーク要件が単純化され、すでに成熟している技術を使って要件を満たすことが可能になる。本稿で挙げた3つのアーキテクチャ(戦術編成を支援するモバイル・アドホック・ネットワーク(MANET)、射撃システムを統制する異種キル・ウェブ、部隊指揮のための戦闘クラウド)は、すべて実現可能である。

しかし、このようなシステムを確立するためには、訓練や「指揮がどのように行われるか(how command is exercised)」の文化を調整する必要がある。指揮官はより規律を重んじ、システムによって戦術的活動にアクセスできるようになるところでは干渉を避けなければならない。司令部は、硬直したテンポで仕事をするのではなく、細分化した協業や企業家精神を持つことに長けていなければならない。

このシステムを機能させるために必要なAI支援ツールと、それを使用する要員との信頼関係を確立しなければならない。つまり、参謀はこれらのツールの活用方法について訓練を受け、それらがどのように悪用されうるかを理解する必要がある。また、AIツールは、たとえAIの仕組みが理解できなくても、理解できる特定のアウトプットの達成と密接に結びついている必要がある。

部隊はまた、強力な接続性(strong connectivity)がなくても作戦できるよう、グレースフル・デグラデーションや適切な訓練を通じて、ネットワークが争奪戦にさらされても、その復元性(resilience)と保証(assurance)を信頼できなければならない。そのためには、積極的なサイバー防衛が必要である。また、電磁スペクトラム(EMS)を理解するためには、干渉は継続的なものである可能性が高く、予測可能な手順を誘発する押し付けではなく、積極的に対抗すべき問題であることを理解し、より機動的なアプローチが要求される。

本稿で説明したアーキテクチャが実現すれば、指揮・統制(C2)専有面積の大幅な削減と残存性の向上が可能になる。状況認識はまた、部隊の構成員が分散した態勢で行動しているときでも、互いに戦力増幅器(force multiplier)の役割を果たす能力を大幅に向上させるだろう。

最後に、このようなアーキテクチャを使用する部隊は、火力の効果を最大化し、戦場の忠実度の高いセンサー画像を維持することができる。問題は、その機会をつかむための調達プロセスの機敏性(agility)があるかどうかである。

著者について

ジャック・ワトリング(Jack Watling)はRUSIの陸上戦(land warfare)担当上級研究員。英軍と密接に連携し、作戦コンセプトの策定や将来の作戦環境の評価、現代紛争の作戦分析などを行う。ジャック(Jack)の博士号は、20世紀初頭の内戦に対するイギリスの政策的対応の変遷を研究したものである。ウクライナ、イラク、イエメン、マリ、ルワンダなど、幅広い分野で活躍している。ワシントンDCのウィルソン・センターでグローバル・フェローを務める。もともとはジャーナリストで、ロイター、アトランティック、フォーリン・ポリシー、ガーディアン、ジェーンズ・インテリジェンス・レビュー、ハーレツなどに寄稿している。2016年にヨーロッパ・プレス賞特別執筆賞の最終候補に残り、2017年にはインターナショナル・メディア・アワードでブレイクアウェイ賞を受賞した。

ノート

[1] Pushkar Sohoni, ‘From Defended Settlements to Fortified Strongholds: Responses to Gunpowder in the Early Modern Deccan’, South Asian Studies (Vol. 31, No. 1, 2015), pp. 111–26.

[2] H G W Davie, ‘Logistics of the Combined-Arms Army — Motor Transport’, Journal of Slavic Military Studies (Vol. 31, No. 4, 2018), pp. 474–501.

[3] Brian Hall, ‘Technological Adaptation in a Global Conflict: The British Army and Communications Beyond the Western Front, 1914–1918’, Journal of Military History (Vol. 78, No. 1, 2014), pp. 37–71.

[4] Steven Metz and James Kievit, The Revolution in Military Affairs and Conflict Short of War (Carlisle, PA: US Army War College Press, 1994).

[5] Michael C Horowitz, The Diffusion of Military Power: Causes and Consequences for International Politics (Princeton, NJ: Princeton University Press, 2010).

[6] Yoel Bergman, Development and Production of Smokeless Military Propellants in France, 1884–1918 (Tel Aviv: Tel Aviv University, 2008).

[7] Ministry of Defence, ‘Joint Concept Note 1/20: Multi-Domain Integration’, November 2020, <https://assets. publishing.service.gov.uk/government/uploads/system/uploads/attachment_data/file/950789/20201112-JCN_1_20_MDI.PDF>, accessed 20 July 2022.

[8] Congressional Research Service, ‘Joint All-Domain Command and Control (JADC2)’, last updated 21 January 2022, <https://sgp.fas.org/crs/natsec/IF11493.pdf>, accessed 20 July 2022.

[9] Jack Watling, ‘More Sensors Than Sense’, in Justin Bronk and Jack Watling (eds), Necessary Heresies: Challenging the Narratives Distorting Contemporary UK Defence, RUSI Whitehall Paper 99 (Abingdon: Routledge, 2021), pp. 87–98.

[10] Mikael Weissmann and Niklas Nilsson (eds), Advanced Land Warfare: Tactics and Operations (Oxford: Oxford University Press, 2023), pp. 163–68.

[11] Patrick Downes and Michael J Kwinn Jr, ‘Proving Situational Awareness Impact in the Land Warrior Project’, Military Operations Research (Vol. 14, No. 4, 2009), pp. 47–59.

[12] David J Bryant and David G Smith, ‘Impact of Blue Force Tracking on Combat Identification Judgments’, Human Factors (Vol. 55, No. 1, 2013), pp. 75–89.

[13] Uzi Ben-Shalom and Eitan Shamir, ‘Mission Command Between Theory and Practice: The Case of the IDF’, Defense & Security Analysis (Vol. 27, No. 2, 2011), pp. 101–17.

[14] Jim Storr, ‘A Command Philosophy for the Information Age: The Continuing Relevance of Mission Command’, Defence Studies (Vol. 3, No. 3, 2003), pp. 119–29.

[15] Margaret S MacDonald and Anthony G Oettinger, ‘Information Overload’, Harvard International Review (Vol. 24, No. 3, 2002), p. 44.

[16] Donn A Starry, ‘Extending the Battlefield’, Military Review (Vol. 61, No. 3, 1981), pp. 31–50.

[17] Congressional Research Service, ‘Joint All-Domain Command and Control (JADC2)’.

[18] David S Alberts and Richard E Hayes, Power to the Edge: Command and Control in the Information Age (Washington, DC: Command and Control Research Program, 2003).

[19] Robert Leonhard, The Principles of War for the Information Age (New York, NY: Ballantine, 1998), pp. 16–20.

[20] David Zats et al., ‘DeTail: Reducing the Flow Completion Time Tail in Datacenter Networks’, Proceedings of the ACM SIGCOMM 2012 Conference on Applications, Technologies, Architectures, and Protocols for Computer Communication, Helsinki, 13–17 August 2012.

[21] John W Lyons, Richard Chait and James J Valdes, ‘Assessing the Army Power and Energy Efforts for the Warfighter’, Center for Technology and National Security Policy, National Defense University, March 2011.

[22] Harry Tunnell, ‘Task Force Stryker Network-Centric Operations in Afghanistan’, Center for Technology and National Security Policy, National Defense University, October 2011, p. 2.

[23] Mykhaylo Zabrodskyi et al., ‘Preliminary Lessons in Conventional Warfighting from Russia’s Invasion of Ukraine: February–July 2022’, RUSI, 30 November 2022, pp. 53–54.

[24] James G Taylor, ‘Solving Lanchester-Type Equations for “Modern Warfare” with Variable Coefficients’, Operations Research (Vol. 22, No. 4, 1974), pp. 756–70.

[25] CSM XVIII Airborne Corps, LANPAC panel audio, 26 May 2023, <https://otter.ai/u/dr6TdUGHPGmodiWJ7tSlBw-iWKQ?utm_source=copy_url>, accessed 10 June 2023.

[26] N H Saeed et al., ‘Intelligent MANET Routing Protocol Selector’, IEEE, 2008.

[27] N A Wilson, ‘Understanding the Battle for AI in Warfare Through the Practices of Assemblage: A Case Study of Project Maven’, Master’s thesis, Utrecht University, 2020.

[28] Justin Bronk, ‘Maximum Value from the F-35: Harnessing Transformational Fifth-Generation Capabilities for the UK Military’, Whitehall Report, 1-16 (February 2016).

[29] Katherine Tangalakis-Lippert, ‘Marines Fooled a DARPA Robot by Hiding in a Cardboard Box While Giggling and Pretending to be Trees’, Business Insider, 30 January 2023.

[30] CSM XVIII Airborne Corps, LANPAC panel audio.

[31] John P Carlin with Garrett M Graff, Dawn of the Code War: America’s Battle Against Russia, China, and the Rising Global Cyber Threat (New York, NY: Public Affairs, 2018).

[32] Nick Reynolds, ‘Getting Tactical Communications for Land Forces Right’, RUSI Journal (Vol. 166, No. 5, 2021), pp. 64–75.

[33] Neville A Stanton et al., Digitising Command and Control: A Human Factors and Ergonomics Analysis of Mission Planning and Battlespace Management (Farnham: Ashgate, 2009).

[34] Note that hub-and-spoke structures are likely more robust at higher echelon. See R Bryce, R Pall and A Ghanmi, ‘On Simulating the Resilience of Military Hub and Spoke Networks’, IEEE, 2013, pp. 2902–13.

[35] Jeroen Hoebeke et al., ‘An Overview of Mobile Ad Hoc Networks: Applications and Challenges’, Journal: Communications Network (Vol. 3, No. 3, 2004), pp. 60−66.

[36] Karin Mascher et al., ‘NIKE BLUETRACK: Blue Force Tracking in GNSS-Denied Environments Based on the Fusion of UWB, IMus and 3D Models’, Sensors (Vol. 22, No. 8, 2022), p. 2982.

[37] Steven G Spada and Michael T Franco, ‘Unmanned Tactical Autonomous Control and Command (UTACC) Command and Control (C2) Framework’, Naval Postgraduate School, 2019, <https://upload.wikimedia.org/ wikipedia/commons/c/cf/UNMANNED_TACTICAL_AUTONOMOUS_CONTROL_AND_COMMAND_%28UTACC%29_COMMAND_AND_CONTROL_%28C2%29_FRAMEWORK_%28IA_unmannedtactical1094563504%29.pdf>, accessed 10 June 2023.

[38] Dimitris Kanellopoulos, ‘Congestion Control for MANETs: An Overview’, ICT Express (Vol. 5, No. 2, June 2019), p. 77.

[39] Chemical, biological, radiological and nuclear.

[40] Greg Kuperman, ‘Adapting Cross-Domain Kill-Webs (ACK)’, DARPA, <https://www.darpa.mil/program/ adapting-cross-domain-kill-webs>, accessed 20 April 2023.

[41] Christian Brose, Defending America in the Future of High-Tech Warfare (New York, NY: Hachette, 2020).

[42] Bryan Clark, Daniel Patt and Harrison Schramm, ‘Mosaic Warfare: Exploiting Artificial Intelligence and Autonomous Systems to Implement Decision-Centric Operations’, CSBA, 2020, <https://csbaonline.org/ uploads/documents/Mosaic_Warfare.pdf>, accessed 20 April 2023.

[43] X Wang, X Li and V C M Leung, ‘Artificial Intelligence-Based Techniques for Emerging Heterogeneous Network: State of the Arts, Opportunities, and Challenges’, IEEE Access (Vol. 3, 2015), pp. 1379–91.

[44] Justin Bronk and Samuel Cranny-Evans, ‘Building the Capacity to Conduct Joint All-Domain Operations (JADO): Considerations for the UK’, RUSI Occasional Papers, November 2022.

[45] Kevin Chilton and Lucas Autenried, ‘The Backbone of JADC2: Satellite Communications for Information Age Warfare’, Mitchell Institute, 2021.

[46] CSM XVIII Airborne Corps, LANPAC panel audio.

[47] Nick Reynolds, ‘Performing Information Manoeuvre Through Persistent Engagement’, RUSI Occasional Papers, June 2020, pp. 37–43.

[48] Lawrence Freedman, Command: The Politics of Military Operations from Korea to Ukraine (London: Allen Lane, 2022).

[49] Anthony King, Command: The Twenty-First Century General (Cambridge: Cambridge University Press, 2019).

[50] Howard L Ware, Command Presence: Where Should the Operational Commander be Located on the Modern Battlefield (Fort Leavenworth, KS: School of Advanced Military Studies, 1989).

[51] This is driven by the EW threat. See Bryan Clark, Whitney McNamara and Timothy Walton, ‘Winning the Invisible War: Gaining an Enduring U.S. Advantage in the Electromagnetic Spectrum’, CSBA, 2019.

[52] Jacob Hess et al., ‘The Combat Cloud: Enabling Multi-Domain Command and Control Across the Range of Military Operations’, Wright Flyer Paper No. 65, Air University Press, 2017.

[53] The Economist, ‘How Elon Musk’s Satellites Have Saved Ukraine and Changed Warfare’, 5 January 2023.

[54] Eitan Shamir, Transforming Command: The Pursuit of Mission Command in the US, British, and Israeli Armies (Stanford, CA: Stanford University Press, 2011), pp. 67–81.

[55] Anita L Blanchard, ‘The Effects of COVID-19 on Virtual Working Within Online Groups’, Group Processes & Intergroup Relations (Vol. 24, No. 2, 2021), pp. 290–96.

[56] A description of how difficult this can be and the frictions it creates is contained in Cedric Delves, Across an Angry Sea: The SAS in the Falklands War (London: Hurst and Company, 2018), pp. 17–40, 111–54.

[57] Maria Fors Brandebo et al., ‘Trust in a Military Context: What Contributes to Trust in Superior and Subordinate Leaders?’, Journal of Trust Research (Vol. 3, No. 2, 2013), pp. 125–45.

[58] Christina Balis and Paul O’Neill, ‘Trust in AI: Rethinking Future Command’, RUSI Occasional Papers (June 2022).

[59] David Beer, ‘Why Humans will Never Understand AI’, BBC, 7 April 2023.

[60] Jovana Davidovic, ‘What’s Wrong with Wanting a “Human in the Loop”?’, War on the Rocks, 23 June 2022.

[61] Saeid Nahavandi, ‘Trusted Autonomy Between Humans and Robots: Toward Human-on-the-Loop in Robotics and Autonomous Systems’, IEEE Systems, Man, and Cybernetics Magazine (Vol. 3, No. 1, 2017), pp. 10–17.

[62] John R Hoehn, ‘Joint All-Domain Command and Control: Background and Issues for Congress’, Congressional Research Service, 18 March 2021, <https://crsreports.congress.gov/product/pdf/R/ R46725/2>, accessed 19 April 2023.

[63] Lester W Grau and Charles K Bartles, ‘The Russian Reconnaissance Fire Complex Comes of Age’, Changing Character of War Centre, University of Oxford, May 2018, <https://static1.squarespace.com/ static/55faab67e4b0914105347194/t/5b17fd67562fa70b3ae0dd24/1528298869210/The+Russian+Reconnaissance+Fire+Complex+Comes+of+Age.pdf>, accessed 19 April 2023.